كيف يمكن أن تتخطى Intel كارثة هجمات الثغرات الأمنية المتكررة !

يمر العملاق التقني الأزرق Intel بفترة هي الأسوأ في تاريخ الشركة الطويل والمليء بالنجاحات و الابتكارات . حيث لا يخفى على الكثيرين ما عانت منه انتل خلال العامين الماضيين ليس فقط على صعيد المنافسة مع AMD على صعيد المعالجات (من ناحية الأداء ) بل على صعيد الأمان والموثوقية أيضاً ، حيث عانت الشركة من العديد من الهجمات الأمنية التي هددت الكثير من الشركات والمستخدمين لمنتجاتها حول العالم، والتي أيضاً وضعت الكثير من التساؤلات على منضدة الحوار حول ما اذا كانت انتل تهتم أم لا ؟! . وكنوع من التبرير نشرت Intel تقريرًا أمنيًا يدّعي أنها ضاعفت من استثماراتها الخاصة بالأمان لمنتجاتها في عام 2019 .

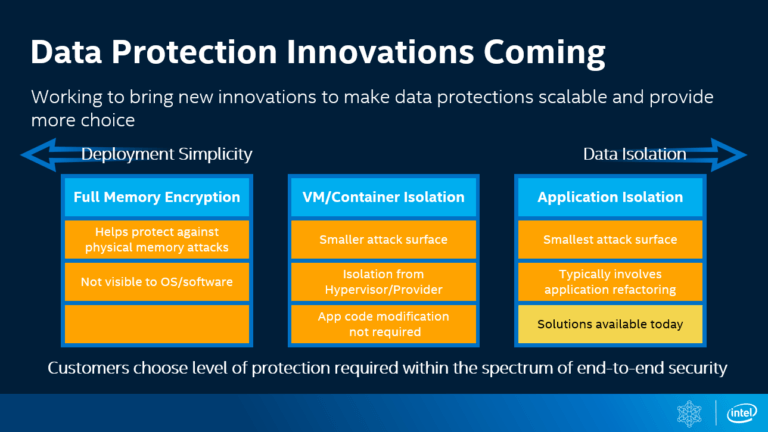

في حدث يوم أمان Intel الثلاثاء الماضي ، وضعت شركة انتل رؤيتها الحالية والمستقبلية لمميزات الأمان التي ستركز عليها الشركة في أجهزتها . وقد افتتح أنيل راو وسكوت وودجيت عرضهما التقديمي بمناقشة الوضع الحاضر والمستقبلي لـ SGX (Software Guard Extensions) من إنتل ، كما تحدثا عن خطط الشركة إلى جلب تشفير كامل للذاكرة إلى وحدات المعالجة المركزية المستقبلية الخاصة بهم .

ما هو Software Guard Extensions

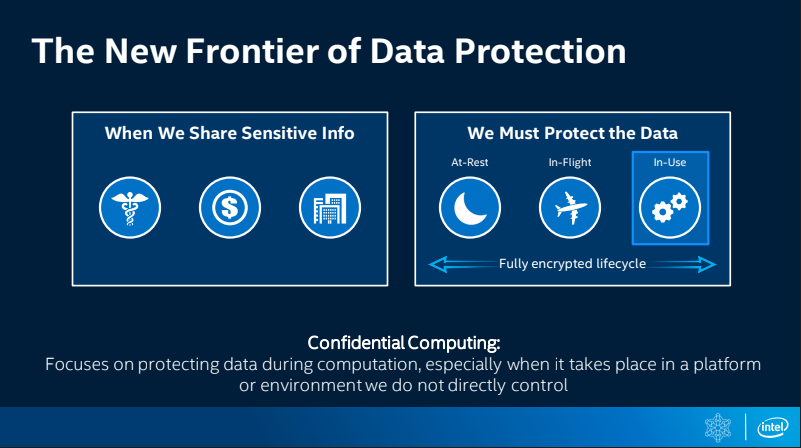

تعد امتدادات الأمان Intel SGX التي تم الإعلان عنها في عام 2014 ، والتي تم إطلاقها مع جيل معالجات Skylake في عام 2015 ، واحدة من أوائل تقنيات التشفير العتادي المصممة لحماية مناطق الذاكرة من المستخدمين الغير مصرح لهم ، أو حتى المصرح لهم ( الذين يملكون administrators privilage). ولمن لا يعلم فامتدادات SGX ، هي عبارة عن مجموعة من التعليمات الخاصة بوحدة المعالجة المركزية ببنية x86_64 والتي تتيح للمعالج بإنشاء "منطقة آمنة " داخل الذاكرة المشفرة بالأجهزة . يتم فك تشفير البيانات المخزنة في هذه المنطقة المشفر فقط داخل وحدة المعالجة المركزية ، بل ويتم فك هذا التشفير فقط بناءً على طلب التعليمات المنفذة من داخل المنطقة الأمنة نفسها (أي أن المنطقة تطلب من المعالج فك التشفير ومن ثم تعود الأمور كما كانت في حالة عدم الحاجة لذلك).

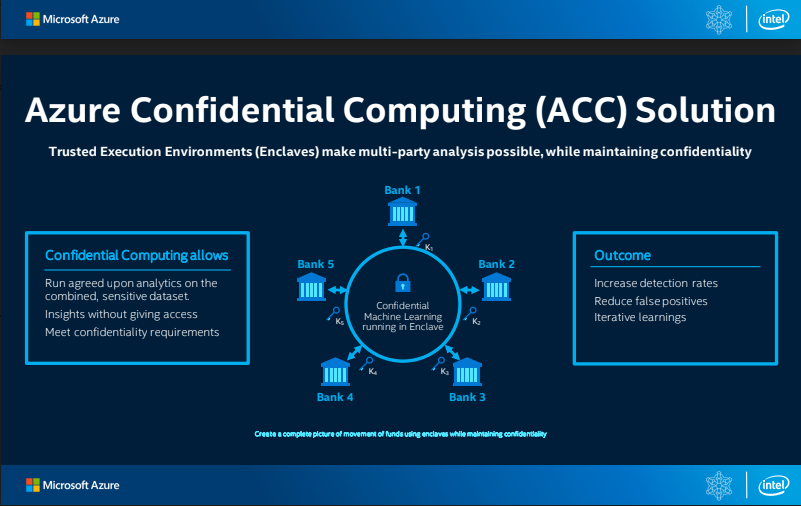

هذه الإجراءات تمنع أي مستخدم حتى أولئك الذين يملكون administrators privilage من قراءة أو تغيير البيانات المحمية بواسطة SGX . وتهدف هذه الخاصية في الأساس بالقدرة على التعامل و معالجة البيانات السرية عالية المخاطر بأمان على الأنظمة المشتركة مثل أنظمة الخدمات السحابية والأجهزة الافتراضية VM ، والوصول اليها عن بُعد . وهو ما يوفر مرونة وسهولة وامتيازات أكبر للتخلي عن مراكز البيانات المملوكة محلياً والتحول إلى الخدمات السحابية العامة واسعة النطاق التي توفر مجموعة من المميزات مثل تكلفة تشغيلية أقل تكلفة فضلاً عن إمكانية تشغيل أفضل وقابلية أكبر للتوسعة واستهلاك أقل للطاقة.

الكثير من المعوقات

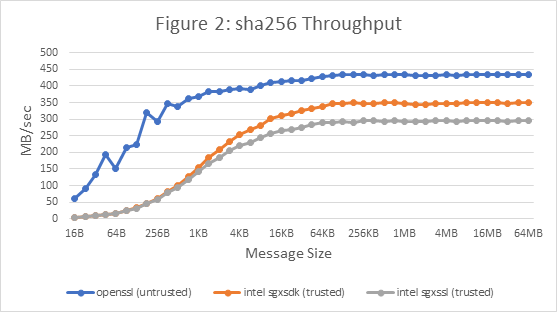

وعلى الرغم من أن المبدأ في حد ذاته ممتاز للغاية الا أن التنفيذ يعوقه بعض المشاكل، فمنطقة SGX الأمنة تعاني من بعض المشاكل أو المعوقات مثل أنه يجب أن يتم تصميم البرامج بشكل خاص للتعامل معها من الألف للياء، ولا يمكن مثلاً إضافة هذه الخاصية للبرامج في وقت لاحق ، أو أن تعمل هذه البرامج على معالجات أخرى غير معالجات Intel . مشكلة أخرى أيضاً هي ان هذه المناطق محدودة بمساحة محددة فقط (128MBit) وهو ما يعني أن المصممين والمبرمجين سيتم تقييدهم بشكل كبير في تحديد أي جزء بالأخص يحتاج لاستخدام هذه الخاصية في برامجهم. المشكلة الأخر هي أن الأداء يتأثر بشكل كبير بسبب قيود SGX ، وهو ما اختبره داني هارنيك من IBM بشكل واسع إلى حد ما في عام 2017 ، حيث وجد أن العديد من أعباء العمل الشائعة تعاني انخفاضًا في الإنتاجية بنسبة تتراوح بين 20 و 50 بالمائة عند تنفيذها داخل منطقة SGX .

الجدير بالذكر أن هذه الاختبارات التي قام بها هارنيك لم تكن مثالية بنسبة 100 في المائة (كما أوضح هو نفسه) . حيث أنه في بعض الحالات ، بدا أن برنامج الـ Compiler الخاص به ينتج كودًا أقل تنظيماً مع SGX عما كان عليه في السابق (بسبب أنه غير مصمم بشكل خاص لدعم المنطقة الأمنة SGX ) . ولكن حتى اذا كانت هذه الحالات "قابلة للحل" ، فإنها تعمل على تسليط الضوء على المشكلة التي ذكرناها في الجزء السابق ( وهي أنه يجب أن يتم تصميم البرامج بشكل خاص للتعامل معها من الألف للياء) حتى تعمل بشكل كامل بدون مشاكل في الأداء.

التشفير الكامل للذاكرة

في الوقت الحالي ، تعتبر تقنية Software Guard Extensions من انتل هي التقنية الوحيدة المتوفرة من الشركة . ولكن في المستقبل سوف تنتقل انتل لما هو أبعد من SGX ، وهو ما انتقل Rao إلى عنه، حيث أنه أشار الى تقنيات Intel المستقبلية في هذا المجال، حيث أن الشركة سوف تنتقل الى التشفير الكامل للذاكرة . وتشير Intel إلى تقنية تشفير الذاكرة الكاملة المرتقب هذا باسم TME (Total Memory Encryption) أو MKTME (Multi-Key Total Memory Encryption) . و على الرغم من أن Intel قدمت بالفعل مجموعة هائلة من إصدارات Linux kernel لنظام Linux في مايو الماضي لتمكين هذه الميزات الجديدة ، الا أنه لا يوجد حتى الآن معالجات حقيقية تقدم التقنية بشكل عتادي.

عدم توافر أية معالجات تدعم التقنية المذكورة يجعل من غير الممكن شرحها بشكل واقعي ملموس، وهو ما لم تفعله انتل على الرغم من أن التقنيات موجودة بالفعل في معالجات AMD SME (Secure Memory Encryption) وSEV (Secure Encrypted Virtualization). ففي عام 2016 ، قدمت AMD تقنية جديدة لتأمين ذاكرة الوصول العشوائي من المستخدمين الغير مصرح لهم ، وقامت بتسميتها SME (Secure Memory Encryption) .و على عكس تقنية SGX التي قدمتها Intel ، تسمح SME بتشفير وفك تشفير أي صفحة في ذاكرة الوصول العشوائي . حيث يتم تشفير أي صفحة يتم اختيارها من خلال مفتاح AES متطاير (يتم مسحه بسرعة بعد استخدامه ) بعرض 128 بت - يتم إنشاؤه من خلال (مولد الرقم العشوائي RNG) مع كل عملية إعادة تشغيل للحاسب . هذه المفاتيح لا يمكن الوصول إليها الا من خلال وحدة المعالجة المركزية ولا يمكن أن يصل اليها للمستخدمين (بما في ذلك مستخدمي مستوى root أو مسؤولي النظام administrator ) .

تشفير الذاكرة الآمنة الشفافة (Transparent Secure Memory Encryption) أو TSME

وعلى غرار تقنية SGX ، تتطلب تقنية SME من AMD بعض العمل والضبط من جانب المطورين ، وذلك لأنها تتعامل مع صفحة واحدة من الرام في كل مرة . ومع ذلك ، قامت الشركة بإضافة تقنية أخرى أكثر صرامة من SME ، وقامت بتسميتها TSME - تشفير الذاكرة الآمنة الشفافة (Transparent Secure Memory Encryption) - ، وهي تقنية تسمح بتشفير ذاكرة الوصول العشوائي للنظام بالكامل باستخدام SME . و كميزة للنظام بأكمله ، يتم تمكين تقنية TSME أو تعطيلها من خلال واجهة الدخول BIOS الخاصّة بالنظام (أو UEFI) ، وفي هذه الحالة فالذاكرة كلها يتم تشفيرها - عند تشغيل التقنية - ولا توجد حاجة هنا لأي ضبط أو تعديل من قبل المطورين للبرامج .

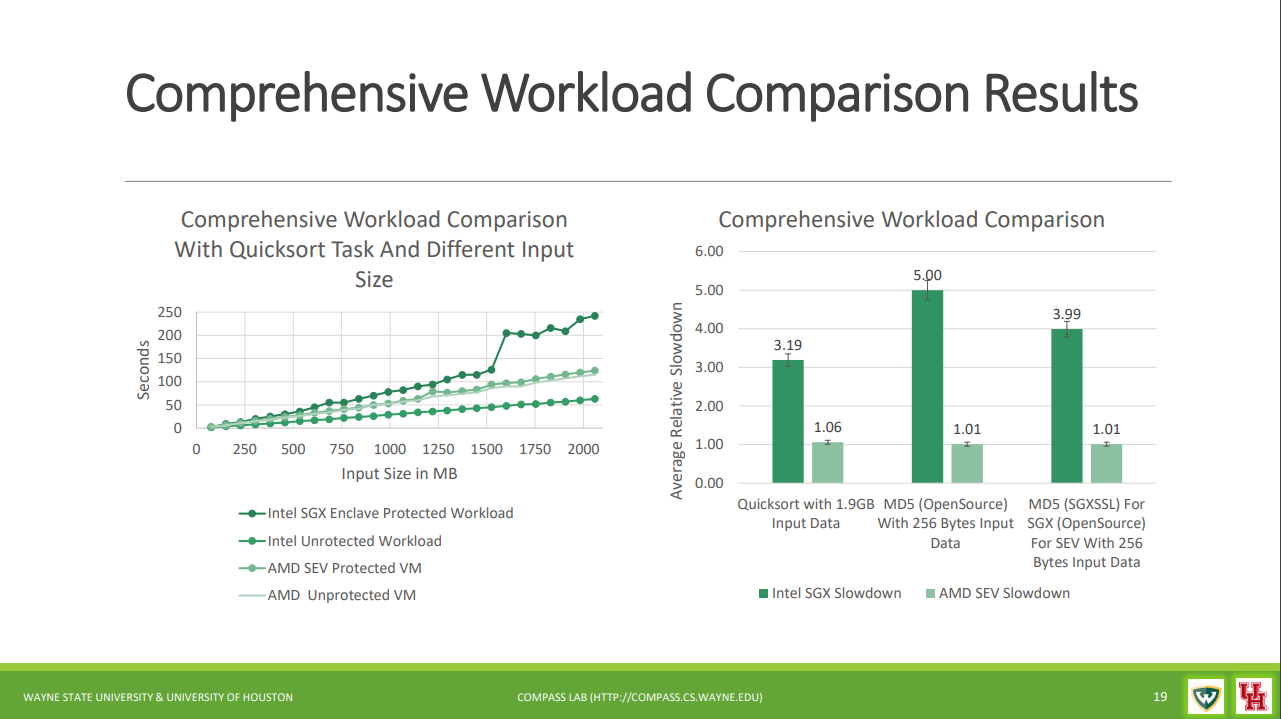

وبالنظر الى طريقة AMD المذكورة لتشفير الذاكرة، سيتبادر الى أذهان الكثيرين بالطبع سؤال موحّد وهو تأثيرها على الأداء. الإجابة هي أن التقنية لا تقدم فقط تشفيراً كاملاً للذاكرة فحسب بل ان لها أيضًا تأثيرًا أقل بكثير على الأداء من Intel SGX . وقد ظهر ذلك في عرض تقديمي عام 2018 ، حيث أظهر باحثون من جامعة Wayne State University وجامعة هيوستن (University of Houston ) أن معظم أعباء العمل لم تتأثر بشكل يذكر مع تفعيل تقنية Secure Encryption Virtualization (وهي عبارة عن تقنية فرعية من SME تسمح بتشفير كامل للأجهزة الافتراضية VM ، حيث يتم استخدام مفتاح منفصل لكل آلة افتراضية ) ، في حين عانت نفس أعباء العمل بشكل كبير من الأداء في حالة تفعيل تقنية SGX من Intel .

الخاتمة

نظرًا لأن تقنيتي TME و MKTME من إنتل - في الوقت الحالي - لا يزالان تقنيتّين افتراضيين ، فمن السابق لأوانه وضع أي توقعات بشأن الأداء أو تأثيرها على الأداء ، وذلك ببساطة لأننا لا نعلم كيف ستتحرك انتل في هذا السياق . ولكن مع وجود مثال AMD أمامنا ، يمكننا على الأقل توقع أن الأداء لن يتأثر كثيراً في الأغلب عند تفعيل التقنية الجديدة ، على عكس منطقة SGX الامنة !! .

وفي كلا الحالتين يجب أن تهتم انتل بشكل أكبر بهذه التقنية وتسارع في أن تطلقها للعلن ، حيث أن المشاكل المتكررة الخاصة بالأمان التي تواجهها الشركة في الفترة الأخيرة والتي بشكل ما قد تتسبب في بعضها قصور SGX ، تجعل من اللازم إيجاد حل أكثر فعالية مثل التشفير الكامل للذاكرة ، وهو ما يظهر أيضاً بشكل عملي مع معالجات AMD الأخيرة ، التي لم تعاني من هذه الثغرات الأمنية بالشكل الذي تضررت منه انتل .