أفضل طريقة لحماية بياناتك من الاختراق ووصول المتطفلين

الأمان هو المعيار الأهم للوصول للبيانات الخاصة بنا. الأمان الذي يضمن للأرشيف أن الوصول إلى غرفته سيكون من خلال الموظف المسؤول عنه، وكان من اللازم أن تؤخذ نفس التدابير عند تقديم الحل الرقمي البديل الذي تحدثنا عنه من قبل، وهو أجهزة الـ NAS المرتبطة بالشبكة لتوصيل و تأمين البيانات أيضاً من أي ضرر.

اليوم، حديثنا سيكون عن أهم التقنيات التي تقدمها أجهزة الـ NAS في الوقت الحالي لتأمين البيانات وأحقية الوصول لها، فهيا بنا لندخل في صلب الموضوع.

الصورة المثالية للوصول وتأمين البيانات

إن أمنت الوصول إلى البيانات، فأنت تؤمنها من كل شيء. لا يجب أن يصل أحد إلى البيانات التي لا تخصه، سواء كان من داخل المؤسسة التي تتبنى فكرة الـ NAS أو من خارجها. هذه نفس فكرة تأمين جهاز الكمبيوتر العادي، وبعادي أعني الجهاز الذي لا يحمل بيانات حساسة حتى، وهذا لأن الحق في الوصول إلى البيانات يجب أن يكون لمالكها ومن يريد له الوصول إلى البيانات الخاصة به.

تخيل معي أن هناك قاعدة بيانات كبيرة تخص الشركة العربية لتصنيع قوالب الجبن الفنلندي الذي لا أعلم إن كان موجوداً في الواقع أم لا. هناك أكثر من جدول في هذه القاعدة وكل جدول يخص مكتب معين ولا يخص أحداً غيره.

في هذه الحالة أنت تريد تأمين قاعدة البيانات ككل، ولا تريد لأحد الوصول إليها من خارج العاملين في الشركة من الأساس. عملية التأمين التي تليها تخص الجداول المدرجة في هذه القاعدة. لن يصل أحد إلى جدول المبيعات إلا لو كان من فريق المبيعات نفسه، ولن يصل فريق المبيعات إلى جداول فريق التسويق على سبيل المثال.

إذاً، لكي نلخص الأمر، نحن نريد حماية البيانات من الوصول إليها من خلال طرف لا تخصه من الأصل، وبالطبع هذا سيمنع التلاعب بهذه البيانات من الأصل وسيبقيها بعيدة عن الهجمات، سواء كانت من الداخل أو من الخارج. أي نعم، قد تنجح عملية إختراق لهذا الأمر، لكن المحافظة على سلامة البيانات لن يكون موضوعنا اليوم، بل سيكون الموضوع الذي يليه.

التقنيات الألمع لتأمين البيانات من المخاطر التي تحدثنا عنها

لأن تأمين الوصول إلى البيانات وتأمين البيانات نفسها يمنع الكوارث، هناك بعض التقنيات الأساسية التي تتبناها أجهزة الـ NAS التي تأتي من شركاتٍ معروفة بتركيزها على تأمين أجهزتها لكي تصبح حلاً عملياً في مقرات العمل الحساسة التي تتعامل مع بياناتٍ مهمة بالنسبة لها ولمنافسيها.

هذه التقنيات تتواجد، على سبيل المثال، في أجهزة الـ NAS التي تقدمها شركة Synology في الوقت الحالي لجميع الفئات المختلفة وسيناريوهات الاستخدام التي تبدأ من استخدام الجهاز في تخزين ملفات الألعاب التي لا تعتبر مهمة لمن يراقب شبكتك حتى ملفات العمل الحساسة الخاصة بشركتك.

لنبدأ بالحديث عن أهم ثلاث مميزات يجب أن تتواجد في هذه الأجهزة.

منع الوصول من خارج الأجهزة الموثقة في الشبكة

بما أن هناك بعض الأجهزة التي توفر لك إمكانية الوصول إلى مخدم الـ NAS الخاص بك باستخدام الإنترنت أو الدخول من خلال الشبكة الداخلية المتصل بها الجهاز، فبالطبع يجب الحماية من دخول الأغراب، أليس كذلك؟

يتم تعيين مجموعة محددة من عناوين الـ IP التي تحدد كل جهاز داخل الشبكة الداخلية الملحق بها جهاز الـ NAS نفسه أو في شبكة الإنترنت التي لن تجد جهازين يحملان نفس عنوان الـ IP تقريباً إلا في حالاتٍ نادرة للغاية.

هذه المجموعة من العناوين ستكون معينة للأجهزة التي يحق لها الوصول إلى جهاز الـ NAS خاصتك. أي جهاز يحمل عنوان IP مختلف عن العناوين المسجلة للجهاز سيتم حظره نهائياً من الوصول إلى الجهاز، وهذا لمنع الهجمات المتكررة التي قد تؤثر على أداء الشبكة ككل أو تشغل الجهاز عن توفير خدماته للشبكة.

لكن، قد تتغير عناوين الـ IP إن كانت ديناميكية أيضاً، وتضع شركة مثل Synology هذا الأمر في الإعتبار، ولهذا عند الوصول إلى عدد محدد من عمليات الولوج الفاشلة، سيتم حظر الجهاز بالكامل من الدخول إلى الشبكة من الأساس.

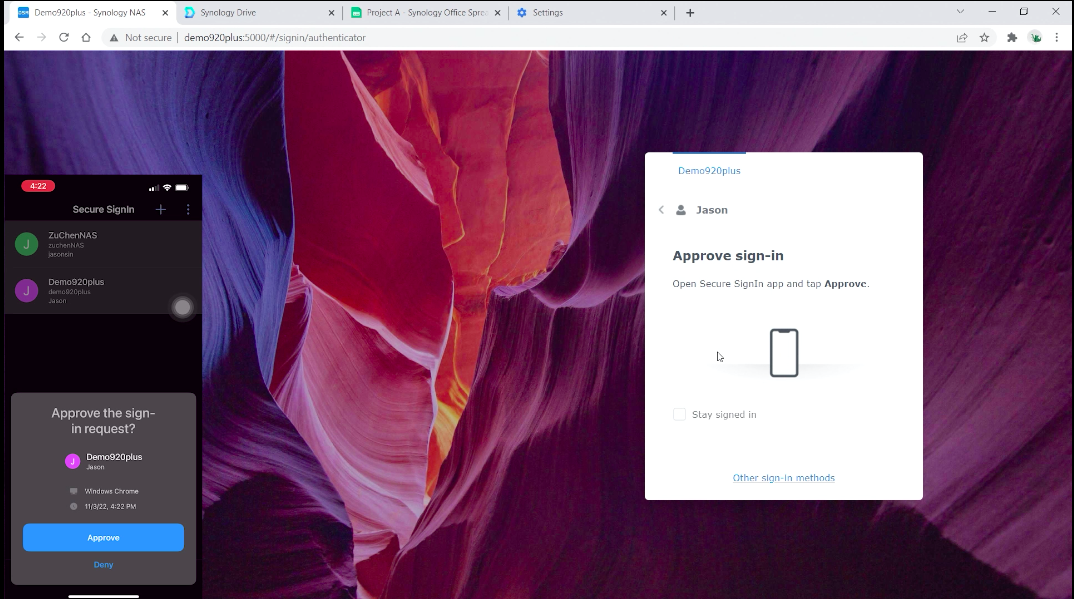

التوثيق ذو العاملين الذي يهمله الكثير

أعلم أنك تكره الدخول إلى حساب Google الخاص بك من جهازٍ غريب لأنك ستكون مشتبه فيه قبل أن تضع كلمة المرور. تنتظر رسالة نصية أو تقوم بفتح تطبيق الـ Authenticator لكي تصل إلى الكود الذي تضعه ليتأكد من أنك مالك الحساب الأصلي، وهذا الأمر يصيبك بالضجر.

لكن أن تصاب بالضجر أفضل من أن تصاب باختراقٍ يضيع حسابك أو بياناتك الخاصة بك. لهذا السبب، أي جهاز NAS يعمل بنظامٍ جيد يجب أن يوفر هذه الميزة. لنأخذ Synology كمثال، مع العلم أن حساب Synology الخاص بك هو ما تستخدمه للوصول إلى مخدم الـ NAS الخاص بك.

أوه، إن كانت مشكلتك في تذكر كلمات السر، يمكنك أن تلقي نظرة على برنامج C2 الذي سيحل هذه الأزمة لك.

سيتعين عليك أن تدخل الحساب وكلمة المرور، وبعدها يتم ارسال كود يعمل لمرة واحدة على برنامج التوثيق الذي تستخدمه مثل Google Authenticator. حتى لو خسرت هاتفك الحامل للبرنامج، هناك أكوادٌ مستديمة يمكنك استخدامها لتعيد التطبيق لحالته الأصلية بعدها لضمان تأمين البيانات في حالة حدوث أي شيء لحسابك.

أما بالنسبة لنظام التشغيل DSM الخاص بالأجهزة، ففي حالة خسارة الكود يمكنك أن تقوم بإعادة تعيين هذه الخطوات مرةً أخرى من خلال الحساب المسؤول عن الجهاز، والذي بدوره سيعيد إعطاء أحقية الوصول لحسابك مع إعادة تعيين التوثيق ذو العاملين معه.

تشفير البيانات حل أساسي أيضاً

هناك العديد من الملفات المشتركة بين أكثر من قسم في الشركة العربية للأجبان الفنلندية. على سبيل المثال، الملف الخاص بمرتبات العاملين يجب أن يبقى مشتركاً بين فريق الحسابات وفريق الموارد البشرية.

إذاً، فهذا يعني أن هناك أكثر من مجموعة لها حق الوصول إلى هذه البيانات، وهذا يشكل خطورة أكبر عليها حتى لو كان العاملين على هذه الملفات حاصل على جائزة الأمانة السنوية داخل الشركة، ولهذا السبب تظهر عملية التشفير هنا.

نظام تشغيل DSM الخاص بـ Synology يوفرنظام تشفير AES-256 الذي يمنع الوصول إلى البيانات إلا لمن يملك مفتاح الوصول إلى هذه الملفات، والذي يعتبر كود كبير للغاية يوصلك أنت فقط ومن يملك نسخته الخاصة من هذا الكود الذي يعتبر المفتاح الخاص بالبيانات.

بالطبع، يجب حفظ هذا الكود دائماً في مكانٍ أمن تحتفظ أنت به، وهذا لأنه في حالة الخسارة لن يمكن الوصول إلى البيانات مرةً أخرى لأنها ستكون مشفرة بمفتاح يحتاج ما قد يصل إلى 27,337,893,038,406,611,194,430,009,974,922,940,323,611,067,429,756,962,487,493,203 سنة للوصول إليه إن قمت بتعيين جهازٍ يقوم فقط بتوقع المفاتيح الخاصة بالتشفير.

لكن

هذا كان تأمين ما قبل الكارثة

توفر Synology حلول رائعة لتأمين البيانات، وهذه ليست الحلول التي توفرها فقط، لكنها أبرزها في ظورف الاستخدام الطبيعية. لا زال يمكنك تغيير الـ Port المستخدمة للوصول إلى الجهاز، حماية الحسابات من طرفٍ أخر، تشغيل برنامج التحليل الأمني لتقديم أفضل الحلول دائماً، توفير تحديثات الأمان المستمر وتوفير إمكانية لوضع كلمات مرور معقدة للغاية.

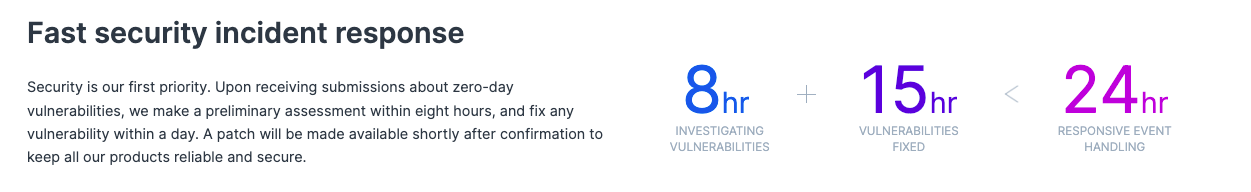

لكن مراقبة الثغرات مهمة أيضاً

الشركات القوية في السوق، مثل Synology على سبيل المثال أيضاً، تقوم دائماً بالعمل على مراقبة البرمجيات الخاصة بها والبرمجيات التي تقوم بتوصيل أي جهاز في الشبكة لأجهزتها. هناك فريقٌ دائماً في هذه الشركات مسؤول عن مراقبة أي ثغرة قد تظهر من ناحية نظام التشغيل أو من ناحية نظام الجهاز نفسه، وهذا لكي تقوم بتحديد مدى ضرر الثغرة والعمل على تجنبها.

بالنسبة لـ Synology، لا يأخذ الأمر أكثر من ثمان ساعات لتحديد مدى خطورة الأزمة وكيفية معالجتها، ولن يأخذ الأمر أكثر من يوم من بداية التعرف عليها لكي تقوم الشركة بتصليحها من خلال فريق الاستجابة لأزمات المنتجات الخاص بها. المثير في الأمر أيضاً أن Synology تعقد مسابقاتٍ سنوية تدعو فيها المخترقين لكسر حواجز الأمان الخاصة بأجهتزهم من أجل جوائز مادية، وهذا يساعد الشركة أيضاً على توفير أعلى معايير الأمان.

نتمنى ألا ينجح منهم أحد لأننا لن نكون سعداء إن كانت أجهزة المونتاج الخاصة بنا هي الضحية إن سألتنا.

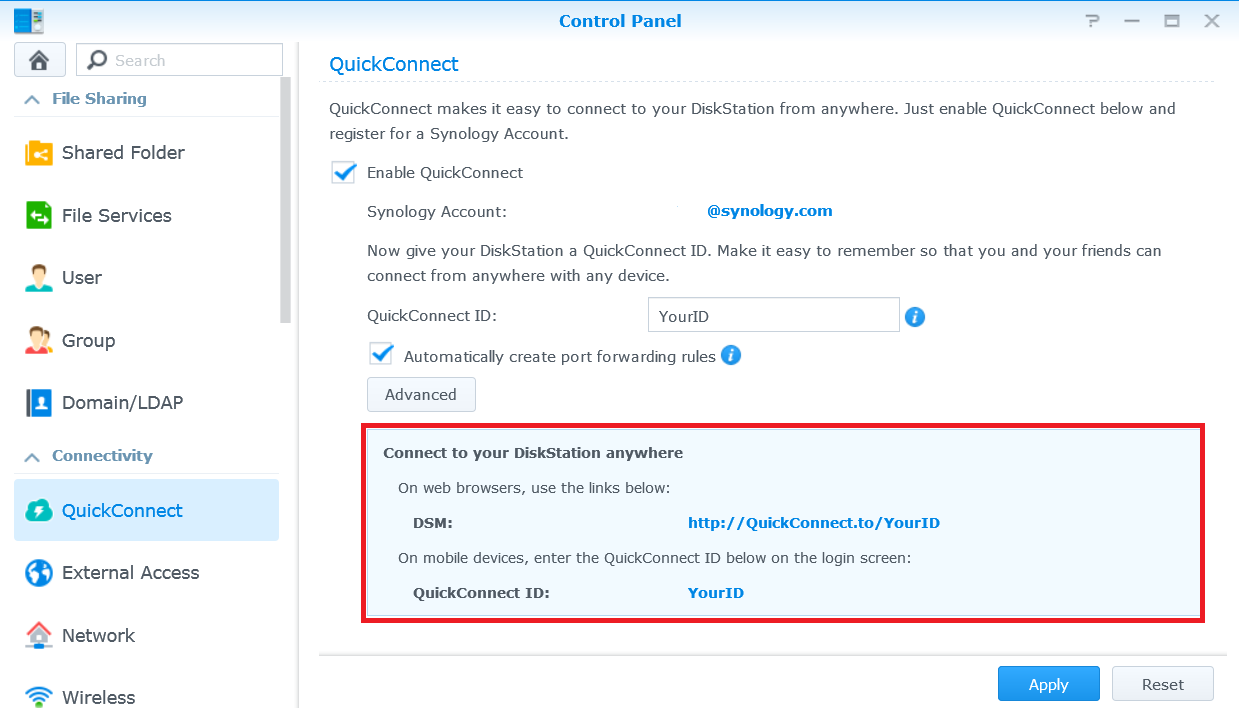

يمكن الوصول بسرعة أيضاً إن أردت

حتى لو أردت الوصول إلى هذه البيانات من أي جهازٍ يستخدم نظام تشغيل معروف مثل Android، iOS وخلافهم من الأنظمة التي تعرفها أنت جيداً بسرعة، يمكنك أن تستخدم خاصية QuickConnect التي تسمح لك بتوصيل جهاز الـ NAS الخاص بك من Synology باستخدام شبكة الإنترنت.

خاصية QuickConnect ستجعلك تصل إلى جهازك بدون الدخول في إعدادات الشبكة التي قد تكون معقدة بالنسبة لك، وهذا من خلال تعيين رمز يمكنك من الوصول إلى جهازك في أي وقت من أي مكان طالما تستخدم الشبكة العنكبوتية.

لكن سواءً كانت Synology أو غيرها التي تستخدم هذه التقنيات، هذه كانت تقنيات الحماية في حالة الوصول إلى البيانات نفسها. أي نعم، لا يوجد نظام أمن بنسبة 100%، لكن إن وجدت ثغرة أو خطأ بشري قد يؤدي إلى إلحاق الضرر بالبيانات، فهناك دائماً تقنيات لحماية الملفات في حالة إلحاق الضرر.

هذا ما سنتناوله في المقالة القادمة في ميعادٍ أخير مع أجهزة الـ NAS!