على غرار Intel ، معالجات AMD منذ 2011 وحتى الأن تواجهة ثغرة أمنية !!

كشف أحد باحثي الأمن الالكتروني "موريتز ليب" وزملاؤه من جامعة Graz للتكنولوجيا وجامعة Rennes عن ثغرتين أمنيتين جديدتين تؤثران على جميع البنيات الدقيقة "المعماريات" الخاصة بوحدات المعالجة المركزية من AMD الموجودة منذ عام 2011 ، مفصّلة في ورقة بحثية بعنوان "خذ طريقًا أو Take A Way". وتشمل هذه الثغرات بنية "البلدوزر" المركزية ومشتقاتها ("Piledriver" و "Excavator" وما إلى ذلك) بل وأيضاً معمارية RYZEN الأحدث والأكثر تطوراً "Zen" و "Zen +" و "Zen 2" !! .

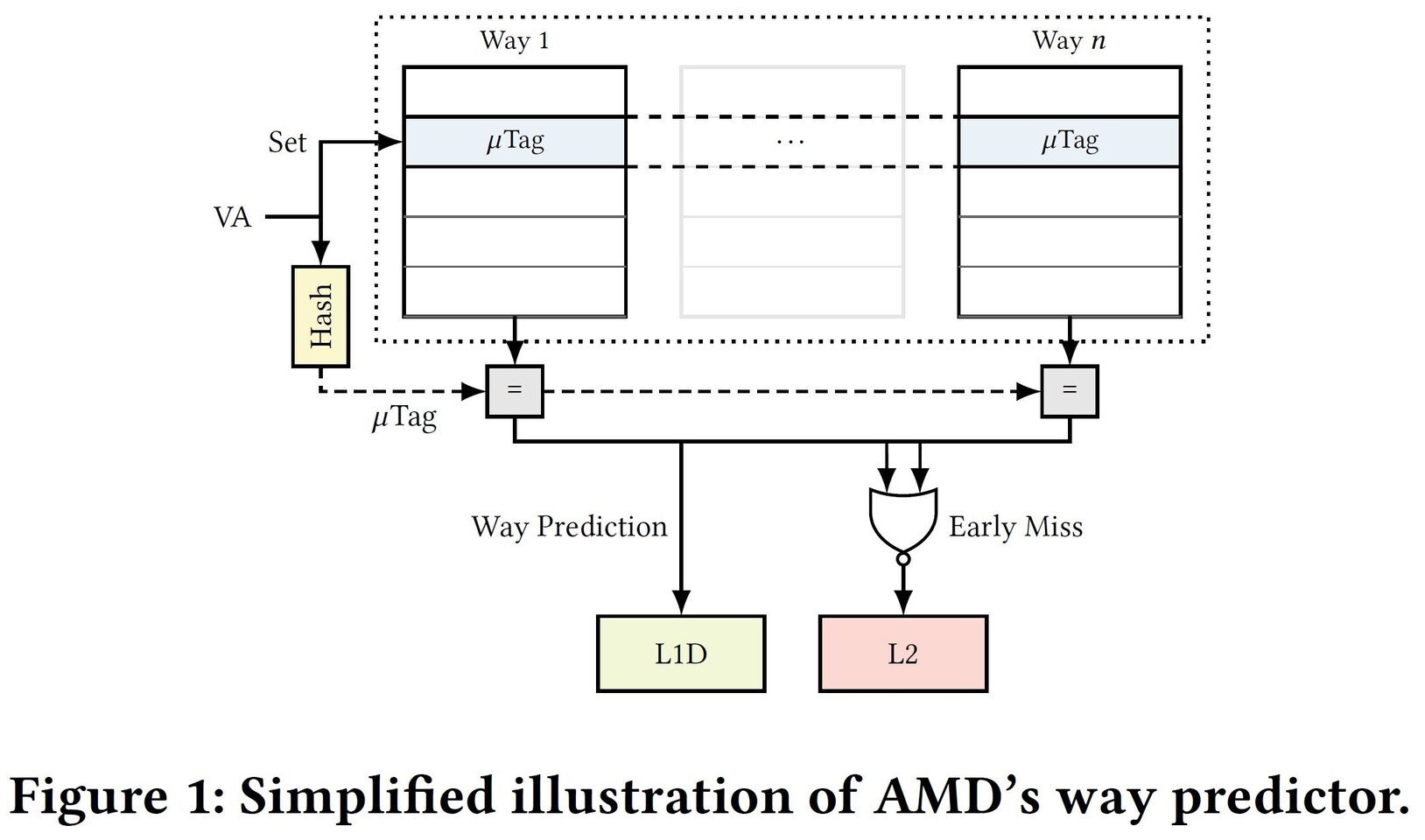

الثغرة لها علاقة خاصة بمكوّن متوقّع ذاكرة التخزين المؤقت L1D الخاصة بمعالجات AMD . وقد تم وصف هذا المكوّن في ملخص تقرير الأمان "لمن لا يعلم وظيفته"، بأنه وسيلة للمعالج " للتنبؤ باتجاه عمل ذاكرة التخزين المؤقت لعنوان معين ، بحيث يتم الوصول إلى هذا الاتجاه فقط ، مما يقلل من استهلاك طاقة المعالج".

من خلال استخدام الهندسة العكسية "reverse engineering " لمؤشر طريقة ذاكرة التخزين المؤقت L1D الموجودة في معماريات AMD التي تتواجد في المعالجات بدءا من عام 2011 وحتى عام 2019 ، اكتشف العضو Lipp وآخرون ، طرق هجوم جديدة محتملة يمكن للمهاجم من خلالها مراقبة عمليات الذاكرة الخاصّة بالضحية .

تسمى هذه المتجهات "Collide + Probe" و "Load + Reload". و يصف التقرير المتجه الأول على النحو التالي: "باستخدام Collide + Probe ، يمكن للمهاجم مراقبة عمليات وصول ذاكرة الضحية دون معرفة العناوين المادية أو الذاكرة المشتركة أثناء مشاركة عمل احدى الأنوية ." و يصف المتجه الثاني بأنه "باستخدام Load + Reload ، يمكن استغلال طريقة مكون توقّع الذاكرة "ذلك المذكور في الأعلى" ، للحصول على آثار دقيقة للغاية للعمليات الخاصة بذاكرة الضحية على نفس النواة المادية ."

الجدير بالذكر أنه لم يتم تحديد مستوى خطورة هذه الثغرات الأمنية على مقياس CVE حتى الأن بعد . ولكن مع ذلك ، تصف الورقة البحثية المشكلة الموجودة في معالجات AMD بأنها من الممكن أن تكشف عن محتويات الذاكرة أو حتى مفاتيح تعريفات AES الضعيفة . في الوقت الحالي ، لا يوجد تحديثات أمان تذكر لمواجهة هذه الثغرات الأمنية ، ولكن الأمر المبشر هنا هو أن شركة AMD تعمل بالفعل على تحديث البرامج الثابتة وبرامج التشغيل لمواجهة هذه المشكلة والتغلب عليها في أقرب وقت ممكن .