طوفان الثغرات الامنية يغرق الجميع

ندخل الآن في عصر استغلال الثغرات الامنية لعتاد Hardware نفسه في كسر أنظمة الحماية. العتاد الذي بذل المصممون قصاري جهدهم في جعله سريعا ومتطورا عاما بعد عام. الآن حان دور تفكيك وهدم كل جهود المهندسون تلك في سبيل زيادة الحماية. وهو مسعي يثير الجدل علي أقل تقدير.

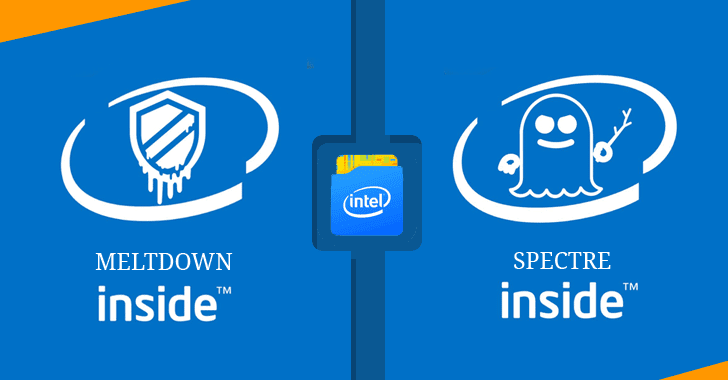

اذا طلب المستخدم اوامرا مخالفة لما توقعه المعالج، فان العملية التي تم التنبؤ بها يتم اعتراضها واحباطها فورا، والبدأ من حيث طلب المستخدم، ثم التوقع من جديد من هناك. الآن تبدأ الثغرة، هناك زمن تأخير بين عملية احباط العملية الفاشلة وبين البدأ في العملية الصحيحة، الزمن سببه أن احباط المعالج للعملية الفاشلة يستغرق وقتا، تحديدا في تطهير الذواكر المساعدة Cache Memory Flush، استعدادا لاستقبال العمليات الصحيحة. هذا الوقت يتم استعماله من الكيانات الخبيثة في التلصص علي محتوي الذاكرة المساعدة قبل عملية التطهير Cache Flush. وهو أسلوب في غاية الدهاء، وينم عن معرفة عميقة بأصول العتاد نفسه. أسلوب مماثل ظهر منذ فترة، هو أسلوب تحطيم الذاكرة العشوائية RAM HammerRow، حيث يقوم الكيان الخبيث باستغلال ثغرة محورة في طريقة عمل الذاكرة نفسها، فيقوم أولا برش الذاكرة ببيانات خبيثة في مواقع محددة بحيث تحاصر بيانات النظام System، ثم يقوم بالطرق حول خلايا الذاكرة التي تحوي معلومات النظام بكم هائل من البيانات يفوق قدرة الذاكرة نفسها علي التحمل، يتسبب هذا في اختلال شنيع في شحنات الذاكرة، فتفقد معلومات النظام، هنا تحاول الذاكرة استعادة المعلومات المفقودة من الخلايا الأخري، فتلجأ عن غير قصد للمعلومات الخبيثة التي سبق زرعها، وهنا يدخل الكيان الخبيث داخل بيانات النظام بالضبط مثل الجرثومة الحقيقية Virus، ويصير له وصول غير محدود لكل شئ لدي المستخدم، لانه الأن جزء من النظام نفسه.

اذا طلب المستخدم اوامرا مخالفة لما توقعه المعالج، فان العملية التي تم التنبؤ بها يتم اعتراضها واحباطها فورا، والبدأ من حيث طلب المستخدم، ثم التوقع من جديد من هناك. الآن تبدأ الثغرة، هناك زمن تأخير بين عملية احباط العملية الفاشلة وبين البدأ في العملية الصحيحة، الزمن سببه أن احباط المعالج للعملية الفاشلة يستغرق وقتا، تحديدا في تطهير الذواكر المساعدة Cache Memory Flush، استعدادا لاستقبال العمليات الصحيحة. هذا الوقت يتم استعماله من الكيانات الخبيثة في التلصص علي محتوي الذاكرة المساعدة قبل عملية التطهير Cache Flush. وهو أسلوب في غاية الدهاء، وينم عن معرفة عميقة بأصول العتاد نفسه. أسلوب مماثل ظهر منذ فترة، هو أسلوب تحطيم الذاكرة العشوائية RAM HammerRow، حيث يقوم الكيان الخبيث باستغلال ثغرة محورة في طريقة عمل الذاكرة نفسها، فيقوم أولا برش الذاكرة ببيانات خبيثة في مواقع محددة بحيث تحاصر بيانات النظام System، ثم يقوم بالطرق حول خلايا الذاكرة التي تحوي معلومات النظام بكم هائل من البيانات يفوق قدرة الذاكرة نفسها علي التحمل، يتسبب هذا في اختلال شنيع في شحنات الذاكرة، فتفقد معلومات النظام، هنا تحاول الذاكرة استعادة المعلومات المفقودة من الخلايا الأخري، فتلجأ عن غير قصد للمعلومات الخبيثة التي سبق زرعها، وهنا يدخل الكيان الخبيث داخل بيانات النظام بالضبط مثل الجرثومة الحقيقية Virus، ويصير له وصول غير محدود لكل شئ لدي المستخدم، لانه الأن جزء من النظام نفسه.

وليس من ثمة مثال أكثر وضوحا لهذه الازدواجية النفاقية مما هو موجود حاليا، ففي قلب كل حاسب علي وجه الكوكب يقبع حاليا أكبر باب خلفي للتجسس والتحكم في تاريخ البشرية، باب هو أوسع الثغرات انتشارا علي الاطلاق! كلا! ليس الباب موجودا في نظام Windows لديك، ولا في متصفح الشبكة Web Browser عندك ولا حتي في بريدك الرقمي E-Mail.

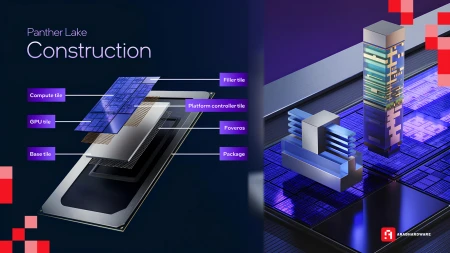

هو ببساطة موجود في مخ حاسبك نفسه، في المعالج المركزي CPU ذاته! إنه معالج صغير للغاية تسميه Intel محرك الادارة Management Engine وسأسميه هنا المُدير اختصارا!

والمُدير هو معالج دقيق للغاية في قلب أي معالج مركزي حديث نسبيا، وظيفته هي اعطاء اشارة تشغيل المعالج المركزي نفسه بكل أنويته ووحدات المعالجة فيه، ثم وليس هذا فحسب، بل و التحكم في المعالج المركزي نفسه خارج نطاق نظام التشغيل بل و خارج نطاق المستخدم نفسه!

فسيادة المدير يمتلك وصولا غير محدود لكل ركن في أركان الحاسب الآلي، كل أنواع الذاكرة، كل المعالجات الفرعية، كل الطرفيات، كل شقوق التوسعة والتوصيل، وحتي منفذ الاتصال عبر الشبكة الدولية، بل إن المحرك نفسه يمتلك خادما عنكبوتيا Web Server يمكنه من بث البيانات عبر الشبكة الدولية Internet دون علم أو تحكم من نظام التشغيل أو المستخدم! يمكن للمحرك العمل حتي والجهاز مغلق أو في وضعية النوم! المدير أيضا يمتلك نظام تشغيل سري خاص به، اضافة الي ذاكرة ثابتة ROM وذاكرة عشوائية RAM تخصه هو فقط، ولا يمكن الوصول اليه أو التحكم فيه أو الغاء او اعاقة عمله بأي شكل من الأشكال، ولا يمكن أيضا اختراقه وكسر حمايته لأنه مٌشفر عتاديا وعلي مستوي كل تعليمة تنفيذية ممكنة. وكأن المدير هو معالجك المركزي نفسه! بل هو كذلك بالفعل!

أما الطامة الكبري فهي أن نظام التشغيل Windows/Linux/Mac لا يدري شيئا عن المدير، كما أن المعالج المركزي نفسه لا يدري عنه شيئا كذلك، كما أن نظام البداية BIOS علي اللوحة الأم لا يعرف أصلا ماهيته! فالمدير يعمل ويدبر في صمت وخفاء تامين. فقط تمتلك Intel مفاتيح عمله وشفرته، الأمر الذي هو غير مطمئن بالمرة، فالمرء يرتعد من مجرد فكرة فقدان Intel لتلك المفاتيح ووقعوها في ايدي المخترقين.

لكن الارتعاد هنا رفاهية لا داع لها، فالأمر الذي لا شك فيه أن وجود مثل هذا المدير يعني أن الحكومات تستعمله في التجسس والتحكم في أي حاسب كائنا من كان. بالتعاون مع Intel بالقطع.

ولا أريد أن أختص Intel هنا بالحديث، فالأوقع أن كل المعالجات المركزية الحديثة الصادرة في العقد الأخير تحوي صورة أو أخري من هذا المٌدير، مما يعني أن كل الحواسيب الآلية والمحمولة والهواتف الجوالة هي أدوات تجسس موجودة في وضعية الانتظار لمن يعطيها اشارة التجسس. بل إن الأمر قد يمتد الي ما هو أسوأ وأبعد من هذا، فمع تقدم تقنيات تصنيع المعالجات وصغر حجمها كل عام، سيصبح من السهل للغاية دس مدير مماثل في كل معالج علي وجه البسيطة، بدءا من المعالج التافه في الغلاية الكهربية العصرية لديك، مرورا بغسالتك وثلاجتك الحديثة، وانتهاءا بالسيارة والطائرة ومكوك الفضاء! بل ربما يكون جل هذا قد حدث بالفعل.

هل تخشي من الأبواب الخلفية والثغرات علي نظام تشغيلك؟ حسنا! لا داعي للقلق، هاك أكبر ثغرة في تاريخ الحوسبة قاطبة، وهي ليست علي نظام التشغيل لكنها في قلب وعقل حاسبك نفسه! ربما حان وقت الايمان المطلق بالمقولة القديمة: الجهاز الوحيد الآمن هو الجهاز الغير متصل بأي نوع من أنواع الشبكات. حقا إننا لمقبلون علي أيام مجيدة!