Microsoft تعلن عن Secured-core PC لحماية البرامج الثابتة

بعد الفضائح التي ضربت معالجات إنتل و AMD مؤخراً بسب الثغرات الأمنية الخطرة التي لم يتم الانتباه لها بجانب الكثير من الجوانب السلبية التي سببتها تلك الفضائح, أعلنت Microsoft عن بادرتها الجديدة Secured-core PC التي تهدف لإنشاء حواسب عالية الأمان مع تكامل عميق بين الهاردوير والسوفت وير و تميزها بمعالجات مركزية اكثر تقدماً من ناحية الحماية.

اجهزة الحواسب بأنوية أمنة سواء المحمولة او المكتبية هي ما تهدف إليه Microsoft من خلال مباردتها الجديدة, وأول الشركات التي تعاونت مع مايكروسوفت هي AMD التي وضعت يدها بيد مايكروسوفت لتتيح أجهزة حواسب بأنوية امنة في الجيل التالي من معالجات Ryzen.

بادرة مايكروسوفت Secured-core PC تأتي بجهد مشترك بينها وبين شركائها من مصنعي الأجهزة المختلفة OEM لتوفير هاردوير متكامل بعمق بين البرامج الثابتة والسوفت وير والهاردوير من أجل تحقيق أمان معزز لمختلف الحواسب. وكمزود رقاقات رائد لسوق الحاسوب، AMD ستكون الشريك الرئيسي مع مايكروسوفت في هذا الأمر مع المعالجات القادمة المتوافقة مع Secured-core PC. نفهم من هذا الكلام أن نية مايكروسوفت هي تقديم أجهزة محمولة أو مكتبية تمتاز بهذه الحماية ضد الثغرات الأمنية والبرامج الخبيثة التي يمكن أن تؤدي بتضرر تلك الأجهزة مثل جهاز Microsoft Surface Pro X وغيره رغم عدم وجود حتى الان قائمة بالأجهزة التي انضمت لهذه المبادرة.

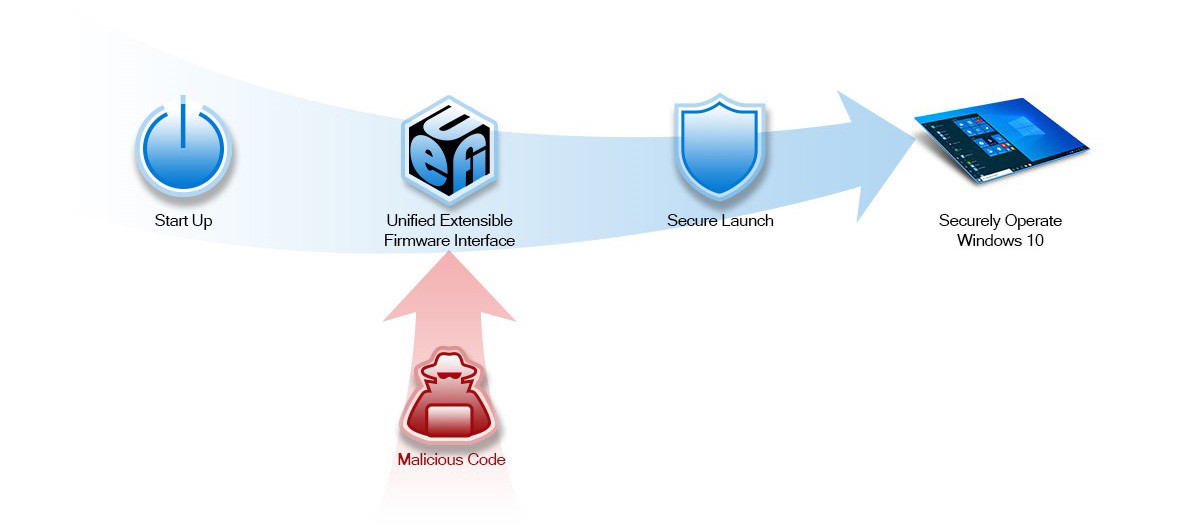

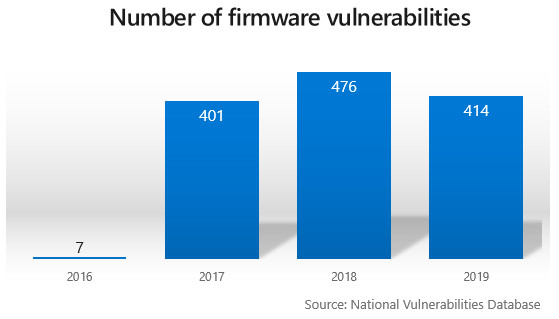

بنية عمل نظام الحاسوب تبدأ من خلال البرنامج الثابت الذي ينطلق لإقلاع النظام نظراً لدوره المهم في ذلك ثم تنتقل المهمة لنظام التشغيل المسؤول عن إدارة مختلف نظم الحماية وسلامة النظام. في عالمنا اليوم الهجمات الالكترونية قد أصبحت معقدة وصعبة الملاحظة على نحو متزايد مع ازدياد التهديدات التي تستهدف البرامج الثابتة ذات المستوى المنخفض من الحماية بدلاً من استهداف نظام التشغيل. مع هذا الوضع الراهن المتغير في تهديدات الأمان لحواسبنا اليوم، أصبح هناك حاجة قوية لتزويد العملاء بحل هاردوير وسوفت وير متكامل والذي يعرض أمان شامل للنظام. هنا يأتي دور بادرة Secured-core PC.

أجهزة حواسب بانوية أمنة ستتيح لك الإقلاع بأمان، حماية جهازك من ثغرات ضعف البرامج الثابتة، وحماية نظام التشغيل من الهجمات وتجنب حدوث وصول غير مصرح به إلى الأجهزة والبيانات مع الأنظمة المصادق عليها.

AMD تلعب دورا هاما في تحقيق وصولنا لأجهزة حواسب بأنوية أمنة, والسبب في ذلك هو أن ميزات أمان هاردوير AMD والسوفت وير المتصل معها يساعد في الحماية من الهجمات على البرامج الثابتة ذات المستوى المنخفض. قبل أن نشرح كيف AMD تهيأ لتلك الحواسب بانوية أمنة في الجيل التالي من منتجات AMD Ryzen لنشرح أولا بعض ميزات الأمان وقدرات منتجات AMD التي تثق بها Microsoft:

- SKINIT: أوامر SKINIT يساعد في إنشاء ما يطلق عليه بـ "root of trust" فهو يعيد تهيأة المعالج لإنشاء بيئة تنفيذ آمنة لعنصر سوفت وير يسمى المُحمل الآمن (SL) ويبدأ تنفيذ SL بطريقة تساعد في تجنب العبث بامتدادات SKINIT root of trust المستند على الهاردوير.

- (Secure Loader (SL: هو المسؤول عن مصادقة تكوين المنصة باستجواب معلومات التكوين المطلوبة والهاردوير من خدمة DRTM.

- (AMD Secure Processor (ASP: هو هاردوير مخصص متوفر في كل SOC والذي يساعد في إتاحة إقلاع أمن على مستوى البيوس في بيئة تنفيذ موثوقة (TEE).

- AMD-V : هو مجموعة من امتدادات الهاردوير لتمكين المحاكاة الظاهرية على منصات AMD.

- (Guest Mode Execute Trap (GMET : هو ميزة تسريع للأداء المضاف إلى الجيل التالي من معالجات Ryzen بحيث يتيح hypervisor ليشغل بكفاءة ويتفقد سلامة الأوامر ويساعد في الحماية من البرامج الخبيثة.

الفكرة الرئيسية لحماية البرامج الثابتة في Secured-core PC تعمل على الشكل التالي: لنفترض ان البرامج الثابتة و Secure Loader تحمل أوامر غير محمية, بفترة قصيرة بعد إقلاع النظام سيكون هناك إجبار من الهاردوير للبرامج الثابتة ذات المستوى المنخفض للتوجه نحو مسار أوامر معروفة ومضبوطة. هذا يعني أن البرامج الثابتة مصادقة ومضبوطة من قبل مجموعة الحماية الموجودة على رقاقات AMD المخزنة بأمان في TPM. بعد أي وقت من إقلاع النظام، فإنه يمكن لنظام التشغيل الطلب من مجموعة أمان AMD أن تعيد قياس ومقارنة القيم القديمة قبل تنفيذ عمليات أخرى. بهذه الطريقة نظام التشغيل يستطيع أن يساعد في ضمان سلامة النظام من فترة الإقلاع إلى وقت التشغيل.

حماية البرامج الثابتة المذكورة أعلاه تكون بواسطة (AMD Dynamic Root of Trust Measurement (DRTM وهي قادمة من أوامر SKINIT ، ASP و (AMD Secure Loader (SL. هذه المجموعة مسؤولة عن إنشاء والحفاظ على سلسلة من الثقة بين المكونات بإجراء الوظائف التالية التي تشمل: قياس ومصادقة البرامج الثابتة و Secure Loader, جمع تكوينات النظام التالية لنظام التشغيل الذي بدوره سوف يصادقها مقابل متطلبات الأمان التي لديها ويخزن المعلومات من أجل مصادقتها في المستقبل.

في حين أن الوسائل المستخدمة أعلاه تساعد في حماية البرامج الثابتة، إلا أن هناك ثغرة موجودة بحاجة إلى أن تتم حمايتها وهي System Management Mode (SMM. نمط وضع إدارة النظام SMM هو نمط خاص بالمعالج المركزي في وحدات تحكم x86 التي تتعامل مع إدارة الطاقة، إعدادات الهاردوير، المراقبة الحرارية وأي شيء أخر تراه الشركة المصنعة مفيدا. في أي وقت يتم طلب فيه أي من عمليات النظام تلك، فإن SMI يتدخل في وقت التشغيل الذي ينفذ فيه أوامر SMM المنصبة من قبل البيوس. أوامر SMM تنفذ في مستوى غير مرئي لنظام التشغيل, بسبب ذلك يصبح هدف جذاب للبرامج الخبيثة ويمكن أن تُستخدم بشكل محتمل للوصول لذاكرة hypervisor.

الغرض الرئيسي من وحدة الامان AMD SMM Supervisor هو:

- حجب SMM من كونها قادرة على تعديل ذاكرة نظام تشغيل وhypervisor: الاستثناء هو تخزين مؤقت لاتصال التنسيق بين الاثنين.

- تجنب SMM من تقديم أوامر SMM جديدة عند وقت التشغيل.

- منع SMM من الوصول إلى DMA, I/O أو السجلات التي يمكن ان تعرض Hypervisor أو OS للخطر.

بهذه الخطوات AMD تواصل في ابتكار ودفع حدود الأمان نحو الأفضل في الهاردوير، سواء كان DRTM service block للمساعدة في حماية سلامة النظام، استخدام (Transparent Secure Memory Encryption (TSME للمساعدة في حماية البيانات أو (Control-flow Enforcement technology (CET للمساعدة في تجنب هجمات (Return Oriented Programming (ROP . مايكروسوفت و AMD هما جزء مهم من هذا التعاون ضمن بادرة Secured-core PC لتحسين الأمان ضمن الهاردوير والسوفت وير لعرض المزيد من حلول الأمان الشامل لكل المستخدمين.

إذاً ستقلع أجهزة الحاسوب المحمولة أو المكتبية بأمان وذلك لأنها محمية من ثغرات البرامج الثابتة بقدر الإمكان بجانب حماية نظام التشغيل من الهجمات من وقت الإقلاع حتى وقت دخولها لنظام التشغيل. هي خطوة بكل تأكيد ستعزز من نظام الحماية الشامل المستخدم اليوم ليصبح هناك نظام حماية لنظام التشغيل ونظام حماية للبرنامج الثابت المسؤول عن عملية الإقلاع.