MSI تتعرض للاختراق، وتسريب مفاتيحها الخاصة يُفسح طريقاً للبرامج الضارة

يجب على مالكي اللوحات الأم وأجهزة الكمبيوتر المحمولة والأجهزة الأخرى من MSI توخي مزيد من الحذر -في الوقت الحالي- عند تنزيل تحديثات البرامج الثابتة والبرامج الأخرى من الشركة، فمن الممكن أن تكون هناك برامج ضارة مخفيّة. حيث نشر بعض المُتسلّلون مُؤخرًا المفاتيح الخاصة للشركة، والتي يمكن أن تسمح للجهات الخبيثة بنشر التعليمات البرمجية الخاصة بهم لتظهر كما لو كانت من MSI.

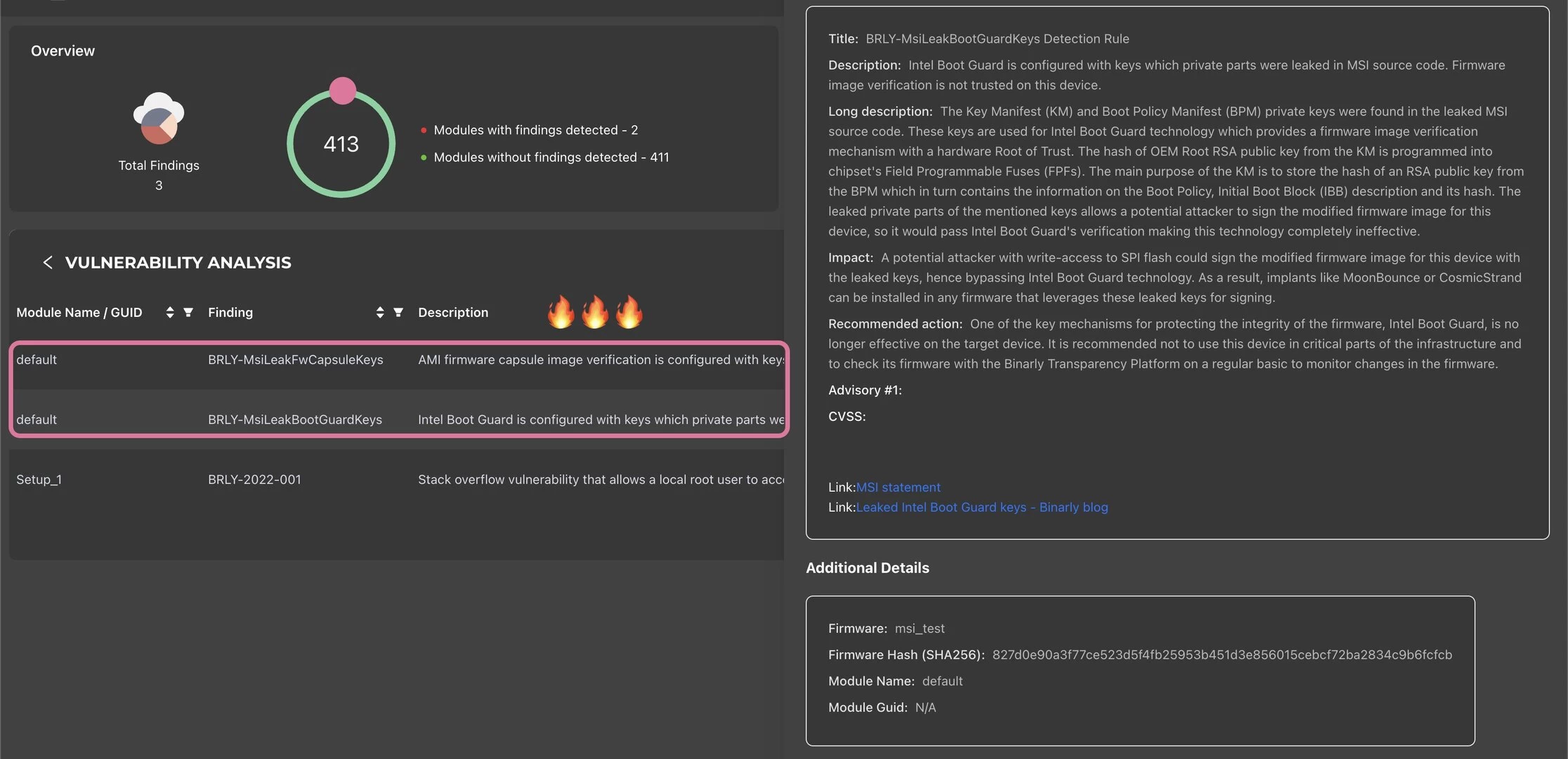

هذا وقد أكّد باحثو الأمن أن المفاتيح الخاصة لمنتجات MSI و Intel Boot Guard قد تمّت سرقتها. وهو ما يعني أنه من المُمكن للقراصنة استخدام المفاتيح لتوقيع البرامج الضارة تحت ستار البرامج الثابتة والرسمية من شركة MSI.

يُعد Intel Boot Guard فحصًا أمنيًا مهمًا عند بدء تشغيل أجهزة الكمبيوتر لأول مرة، وقد يسمح هذا الخلل الأمني للجهات السيئة من المُسرّبين بتجاوزه. وقد قال الباحثون في Binarly إن المفاتيح المسربة تؤثر على عشرات المنتجات من العديد من الشركات، بما في ذلك Intel و Lenovo و Supermicro وغيرها. ويُمكنك النظر في صفحة GitHub للمجموعة للحصول على قائمة كاملة بالأطراف المُتضرّرة. هذا وقد قام Binarly بالتغريد بأنه سيبحث عن أمثلة محددة من البرامج الثابتة المصابة للسماح للمستخدمين بمعرفة ما يجب تجنبه منها.

لذا وفي الوقت الحالي، وعند تحديث أيّاً من الأجهزة المُتأثّرة، يُعد التنزيل مباشرة من موقع MSI على الويب هو الخيار الأكثر أمانًا. ويجب أن يشك المستخدمون في رسائل البريد الإلكتروني والرسائل الأخرى التي يُزعم أنها واردة من MSI. كن حذرًا عند البحث عن MSI، حيث يمكن للمتسللين التلاعب بترتيب بحث Google لنشر البرامج الثابتة الاحتيالية من خلال مواقع الويب المُزيفة. كما ويُعد التحقق من عناوين URL بحثًا عن العناوين الاحتيالية ممارسة جيدة دائمًا. وعادةً ما يكون حساب Twitter الخاص بالشركة، أو صفحة Wikipedia الخاصّة بها مصدرًا أكثر موثوقية لروابط مواقع الويب الموثوقة.

يمكن أن تكون الهجمات التي يتم تقديمها من خلال نواقل أخرى أكثر خطورة من المعتاد، وذلك لأن البرامج الضارة التي تتنكر تحت مفاتيح MSI يمكن أن تتجنب بسهولة الكشف عنها من خلال برامج مكافحة الفيروسات وأنظمة الأمان الأخرى. الجدير بالذكر أن القراصنة قد قاموا بضرب MSI بهجوم إلكتروني كبير الشهر الماضي. وفي حين أن الشركة لم تؤكد أن تلك الهجمات قد كانت عبارة عن برنامج فدية (ransomware)، فمن المحتمل أن تكون عصابة برنامج الفدية Money Message هي التي كانت وراء ذلك الحادث.

هذا وقد ادّعت Money Message أنها استخرجت حوالي 1.5 تيرابايت من البيانات بعد اختراق أنظمة MSI. وقد تضمّنت تلك البيانات مفاتيح التوقيع signing keys، وكود المصدر source code، وبيانات الاتصالات الخاصة. وقد قررت الشركة عدم دفع الفدية للمجموعة بقيمة 4 ملايين دولار، ويبدو أن المجموعة قامت بعد ذلك بالفعل بتنفيذ تهديدها بنشر المعلومات المسروقة.

الهجوم على MSI هو مجرد هجوم آخر في سلسلة جرائم الإنترنت الحديثة. حيث أكدت ويسترن ديجيتال بشكل غامض أن المتسللين سربوا بيانات بعض العملاء. وقد تسبب هجوم فدية في فبراير/شباط في ترك أنظمة الكمبيوتر الخاصة بالـ US Marshal في وضع عدم الاتصال لمدة 10 أسابيع. كما وقد أجبرت حادثة أخرى دالاس على إغلاق خدمات تكنولوجيا المعلومات الخاصة بها، مما أثر على نظام إرسال 911 وموقع شرطة المقاطعة والمحاكمات أمام هيئة المحلفين.