ثغرة خطيرة في WinRAR تتيح زرع برمجيات خبيثة خفية في أنظمة ويندوز

كشفت شركة الأمن السيبراني ESET عن وجود ثغرة أمنية خطيرة من نوع الثغرات الصفرية في برنامج WinRAR الشهير لضغط الملفات، استغلها قراصنة من مجموعتين روسيتين لأسابيع قبل اكتشافها.

أتاحت هذه الثغرة للمهاجمين زرع برمجيات خبيثة في أجهزة الضحايا بمجرد فتحهم لأرشيفات مضمنة في رسائل تصيد إلكتروني، بعضها كان موجهًا بشكل شخصي.

بدأت ESET رصد النشاط المشبوه في 18 يوليو 2025، عندما اكتشفت ملفًا في مسار غير معتاد على نظام ويندوز. وبعد أقل من أسبوع، في 24 يوليو، حددت الشركة أن الأمر مرتبط باستغلال ثغرة غير معروفة في WinRAR، الذي يمتلك قاعدة مستخدمين تصل إلى نحو 500 مليون مستخدم. سارعت ESET بإبلاغ مطوري البرنامج، الذين أطلقوا إصلاحًا بعد ستة أيام فقط.

آلية الاستغلال وقدرات غير معتادة

استغل المهاجمون خاصية تدفقات البيانات البديلة في ويندوز، التي تتيح تمثيل المسار نفسه بطرق مختلفة، من أجل تنفيذ ثغرة اجتياز مسار لم تكن معروفة سابقًا. سمحت هذه الثغرة بزرع ملفات تنفيذية خبيثة في مسارات حساسة مثل %TEMP% و%LOCALAPPDATA%، وهي مواقع عادة ما تكون محمية نظرًا لقدرتها على تشغيل التعليمات البرمجية.

أوضحت ESET أن مجموعة RomCom، وهي مجموعة هاكرز ذات دوافع مالية تنشط منذ سنوات، هي المسؤولة عن هذه الهجمات. عرفت هذه المجموعة بقدرتها على الحصول على ثغرات واستخدامها في عمليات استهداف معقدة، وتعد هذه ثالث مرة تستغل فيها ثغرة صفرية مباشرة في الميدان. وسجلت هذه الثغرة تحت الرمز CVE-2025-8088.

مهاجمون متعددون وعمليات موازية

لم تكن RomCom وحدها من استغل هذه الثغرة؛ إذ أكدت شركة الأمن الروسية BI.ZONE أن مجموعة أخرى تُعرف باسم Paper Werewolf أو GOFFEE كانت تستغل الثغرة نفسها، إلى جانب ثغرة أخرى في WinRAR تحمل الرمز CVE-2025-6218 تم إصلاحها قبل خمسة أسابيع.

وزعت Paper Werewolf الأرشيفات الخبيثة في شهري يوليو وأغسطس عبر رسائل بريد إلكتروني تنتحل هوية موظفين في المعهد الروسي للأبحاث. كان الهدف النهائي تثبيت برمجيات خبيثة تمنح المهاجمين وصولًا مباشرًا إلى الأجهزة المصابة.

ورغم أن اكتشافات ESET وBI.ZONE تمت بشكل مستقل، لم يُعرف بعد ما إذا كانت المجموعتان على صلة أو حصلتا على الثغرة من المصدر نفسه، إلا أن BI.ZONE رجحت أن Paper Werewolf قد اشترت المعلومات من منتدى جرائم إلكترونية في السوق السوداء.

سلاسل تنفيذ الهجمات

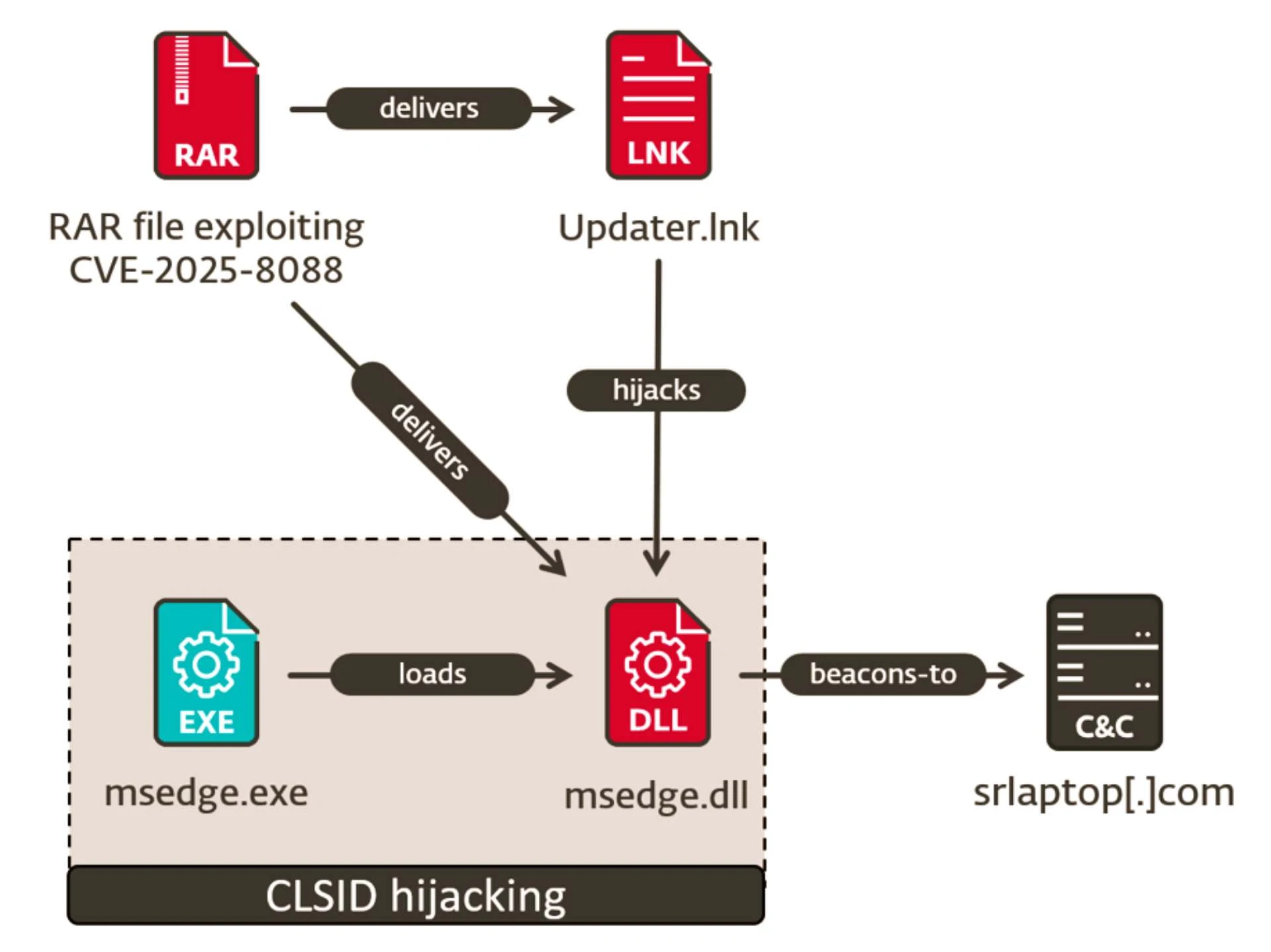

أشارت ESET إلى أن الهجمات التي رصدتها اتبعت ثلاث سلاسل تنفيذ مختلفة. في السلسلة الأولى، التي استهدفت منظمة محددة، تم تشغيل ملف DLL خبيث مخفي داخل أرشيف باستخدام تقنية اختطاف COM، ما جعله يعمل عبر تطبيقات مثل مايكروسوفت إيدج.

عمل هذا الملف على فك تشفير تعليمات برمجية خبيثة تحققت من اسم نطاق الجهاز، وعند مطابقته لقيمة محددة، ثبتت نسخة مخصصة من إطار الاستغلال Mythic Agent.

في السلسلة الثانية، جرى تشغيل ملف تنفيذي خبيث على ويندوز لتثبيت برمجية SnipBot، وهي أداة خبيثة معروفة تابعة لمجموعة RomCom، وكانت البرمجية مصممة للتوقف عن العمل في بيئات التحليل الافتراضية أو المعزولة. أما السلسلة الثالثة فاستخدمت برمجيتين معروفتين من المجموعة هما RustyClaw وMelting Claw.

خلفية تاريخية وتحذيرات أمنية

تعرض برنامج WinRAR سابقًا لعدة استغلالات أمنية. ففي عام 2019، تم استغلال ثغرة لتنفيذ تعليمات برمجية بعد فترة قصيرة من إصلاحها، وفي عام 2023 استغلت ثغرة أخرى لمدة تزيد عن أربعة أشهر قبل اكتشافها.

تعد WinRAR أداة مثالية لنشر البرمجيات الخبيثة بسبب قاعدة مستخدميه الضخمة، إضافة إلى أنه لا يملك آلية تحديث تلقائية، ما يترك مهمة تثبيت التحديثات على عاتق المستخدمين. أكدت ESET أن إصدارات WinRAR السابقة للإصدار 7.13 معرضة للخطر، بما في ذلك مكتبة UnRAR.dll وإصدار UnRAR المحمول لأنظمة ويندوز.

ينصح الخبراء جميع المستخدمين بتحديث WinRAR فورًا إلى الإصدار 7.13 أو أحدث، لتجنب جميع الثغرات المعروفة، رغم أن تاريخ البرنامج يشير إلى استمرار اكتشاف ثغرات جديدة. كما ينصح بتجنب فتح الأرشيفات المرفقة برسائل بريد غير موثوقة، حتى لو بدت موجهة بشكل شخصي، إذ قد تكون هذه الملفات مفخخة ببرمجيات خبيثة يصعب رصدها.