19 يوليو | عندما عاد الإنسان بالزمن للوراء

عندما نتأمل في العوامل التي قد تُحدث اضطرابًا عالميًا، تتبادر إلى أذهاننا أطياف الأوبئة وظلال الكوارث الطبيعية كمصادر تقليدية للقلق العالمي، لكن في عالمنا الحديث تطول القائمة بوجود الاضطرابات التكنولوجية. فما شهده العالم يوم الجمعة الموافق 19 يوليو 2024 كان ببساطة تحديثًا تقنيًا قلب موازين الحياة اليومية رأسًا على عقب.

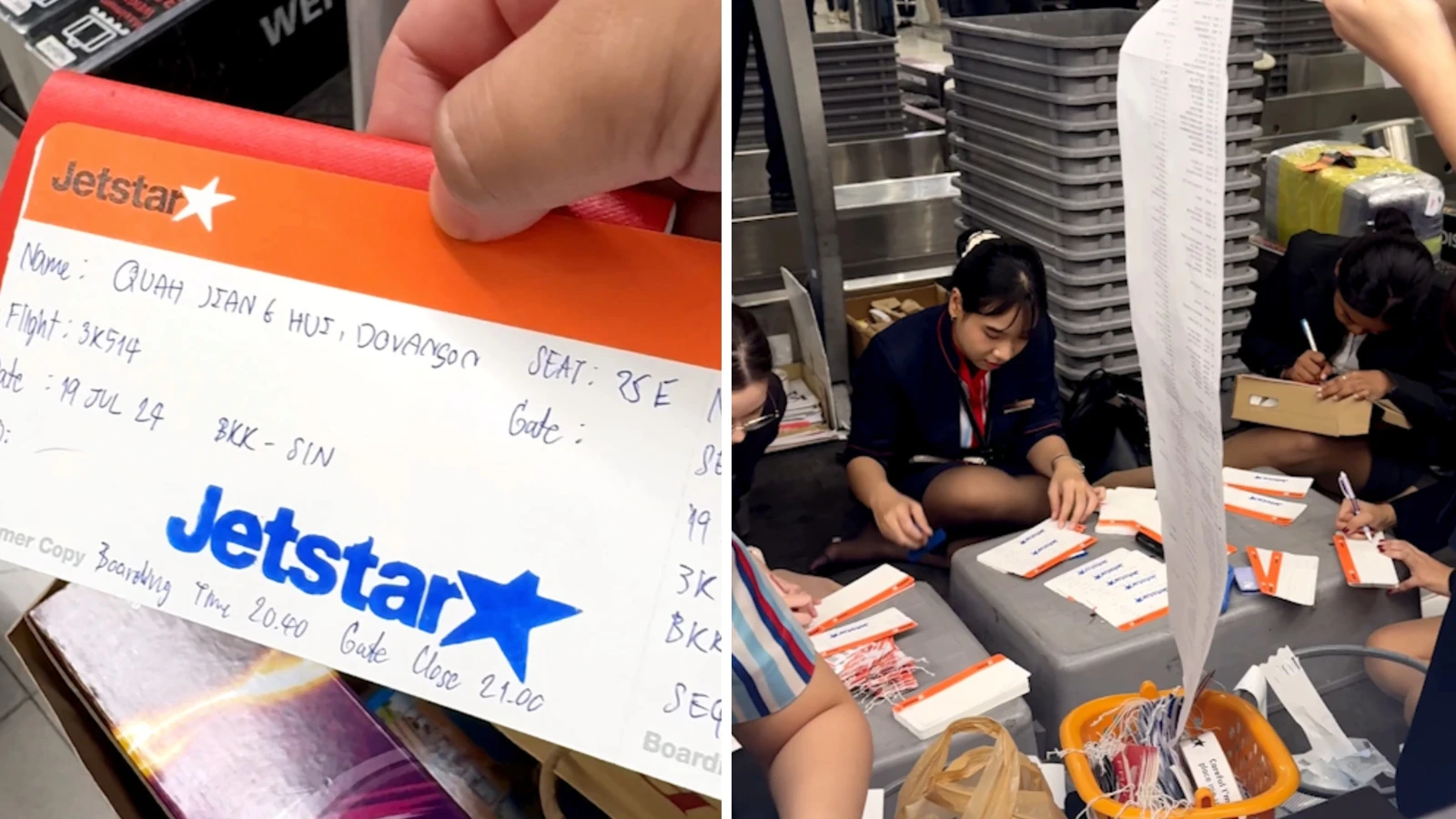

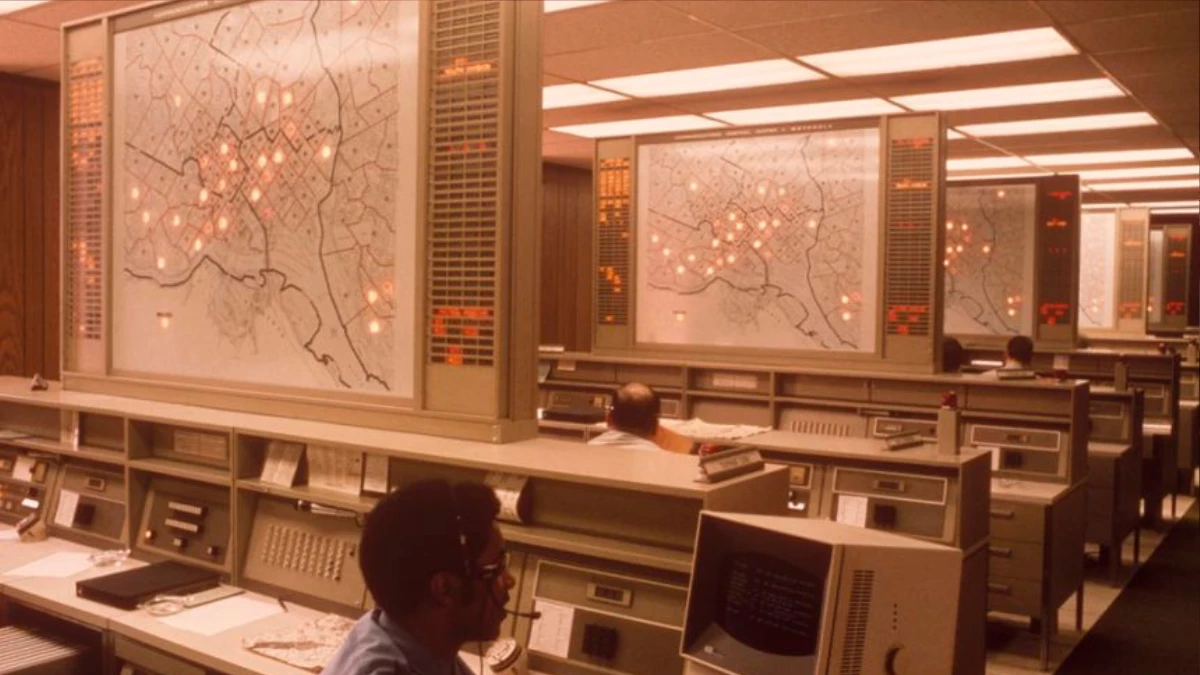

فجأة؛ وجد العالم نفسه يعود إلى عصر الورقة والقلم والاتصالات الهاتفية التقليدية. في المطارات، توقفت شاشات العرض عن العمل، وأصبحت بطاقات الصعود إلى الطائرة تُكتب بخط اليد، كأنها تذكرة من الماضي البعيد. في المستشفيات، عادت أصوات الهواتف تتردد في الأروقة مع عودة نظام الحجز الصوتي؛ كما لو أن الزمن قد عاد بنا عقودًا إلى الوراء.

توقفت شاشات الموظفين عن العمل، وشلت الحركة في الشركات العالمية الكبرى. ربما وجد بعض الأفراد أنفسهم في حالة إفلاس مؤقت محاصرين بين بنوك معطلة وجيوب خالية من النقود الورقية؛ لتصبح الأخيرة، والتي هجرها الكثيرون، هي الملاذ الوحيد للتعاملات المالية.

في لحظة واحدة، بفعل تحديث تقني بسيط، تحول عالمنا الرقمي المتطور إلى لوحة سريالية تمتزج فيها خيوط الماضي بنسيج الحاضر. أيقظ هذا المشهد الغريب فينا إدراكًا عميقًا لمدى تعلقنا بالتكنولوجيا، وكشف عن مدى الضُعف الإنساني دون التكنولوجيا.

فنحن سادة التكنولوجيا، عاجزين بدونها.

ما يجعلنا نبدأ بالتساؤل؛ هل كان الاحتكار التكنولوجي هو الجاني الخفي وراء هذه الأزمة العالمية؟ أم أن الإهمال كان المتهم الرئيسي حين أغفلت المؤسسات والجهات المتضررة وضع خطط بديلة لمثل هذه السيناريوهات؟

الحماية تحولت إلى تهديد – حتى أنت يا بروتس؟

تُعد شركة CrowdStrike أحد أكبر عمالقة الأمن السيبراني في العالم؛ إذ تقدم الشركة العديد من الخدمات المتعلقة بالأمن والحماية والتي تتضمن خدمات بالذكاء الاصطناعي. يستخدم نحو 298 شركة من الشركات المُدرجة في قائمة Fortune 500 لخدمات شركة CrowdStrike؛ مثل ميكروسوفت، وأمازون، وجوجل، وإنتل، وإكس، أيضًا العديد من البنوك، وشركات الطاقة، وشركات الرعاية الصحية، وشركات الغذاء.

ربما لم تسمع عن تلك الشركة من قبل، ذلك لأن الولايات المتحدة تستخدم 70% من خدمات تلك الشركة؛ إذ أبلغت شركة CrowdStrike في الربع الأول للعام المالي المنتهى في أبريل أن نسبة 70% من إيراداتها التي بلغت 900 مليون دولار كانت من الولايات المتحدة وحدها؛ ويليها بريطانيا، والهند، واستراليا، وكندا، وفرنسا؛ هم من تصدروا العناوين بالفعل في توقف الخدمات على مستوى العالم.

تعد أيضًا ميكروسوفت صديق مُقرب للغاية من الحكومة الأمريكية بجميع مفاصلها ولوزارة الدفاع أيضًا؛ ما يجعل الحكومة بالكامل معتمدة على خدماتها.

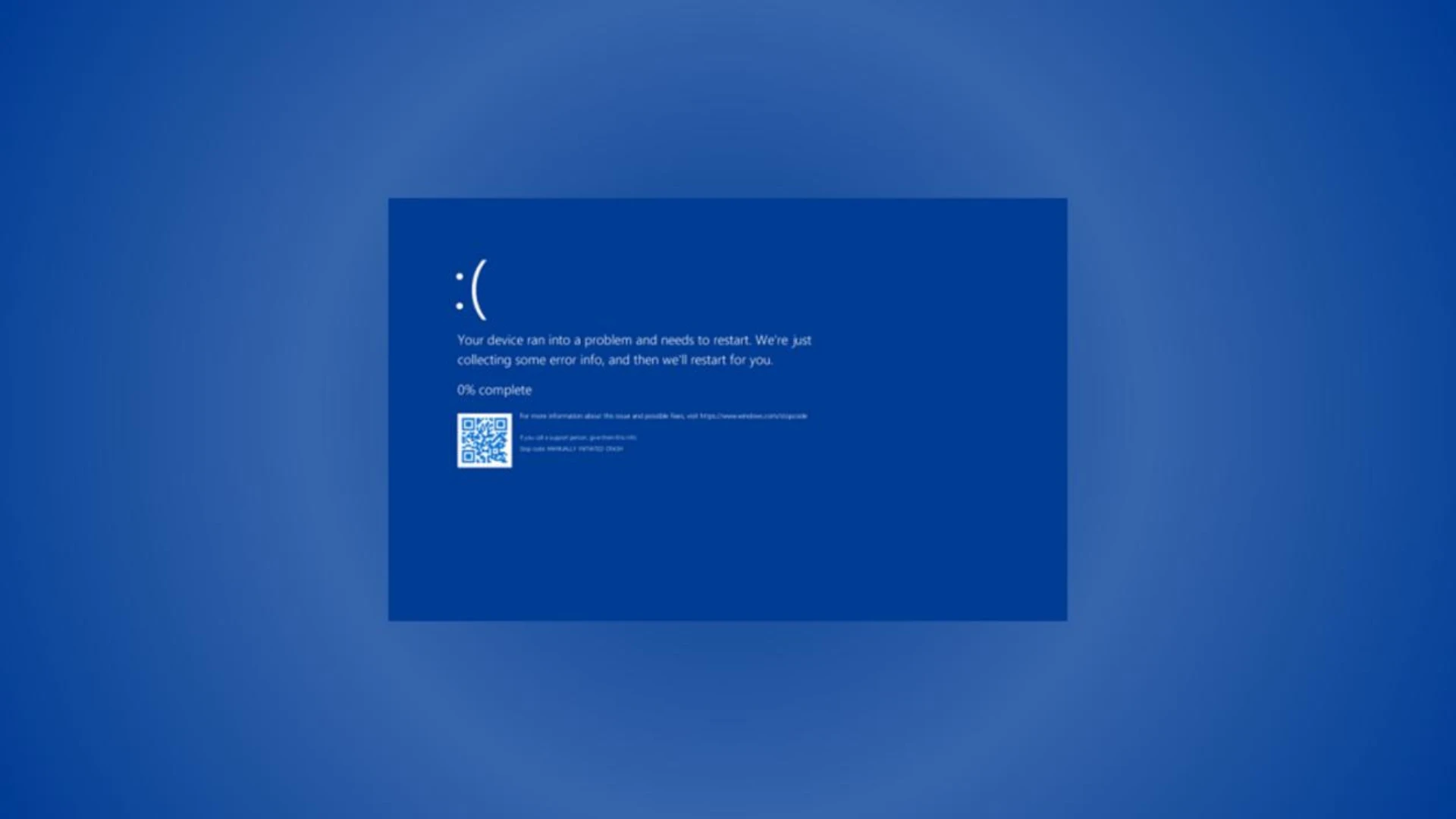

في وقت مبكر من يوم الجمعة بدأت الشركات التي تستخدم نظام التشغيل ويندوز من ميكروسوفت بالإبلاغ عما يعرف باسم شاشة الموت الزرقاء (Blue Screen of Death - BSOD)؛ إذ أرسلت شركة كراود سترايك تحديثًا لبرمجياتها يسمى Falcon Sensor، والذي يفحص الكمبيوتر للبحث عن التسلل أو أدلة على الاختراق.

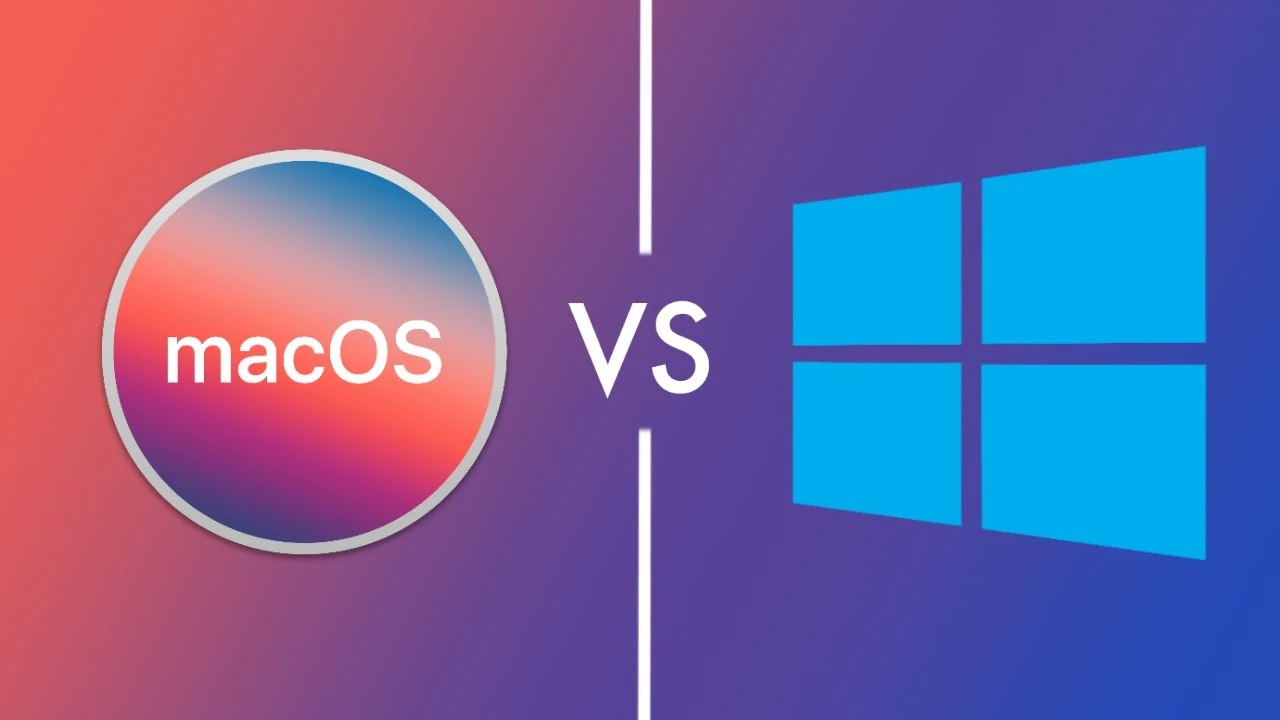

لكن بدلًا من ذلك وصل تحديث معيب إلى الأجهزة التي تعمل بنظام ويندوز؛ تسبب ذلك التحديث في إيقاف تشغيل الأجهزة ثم إعادة تشغيلها بلا نهاية؛ ما يعرف بـ" doom loop" والذي تسبب بظهور الشاشة الزرقاء. وانتشرت هذه الاضطرابات بسرعة، وأثرت على الشركات والمجتمعات في جميع أنحاء العالم. جدير بالذكر؛ أن مستخدمو Mac OS وLinux لم يتأثروا بالتحديث.

ظهرت حينها المشاكل على الفور؛ ففي مطار سيدني في أستراليا، واجه المسافرون تأخيرات وإلغاءات، كما حدث في هونغ كونغ، والهند، ودبي، وبرلين، وأمستردام. وفي الولايات المتحدة، أوقفت خمس شركات طيران على الأقل Allegiant Air، American ،Delta ،Spirit، وUnited، جميع الرحلات لفترة من الوقت، وفقًا للإدارة الفيدرالية للطيران.

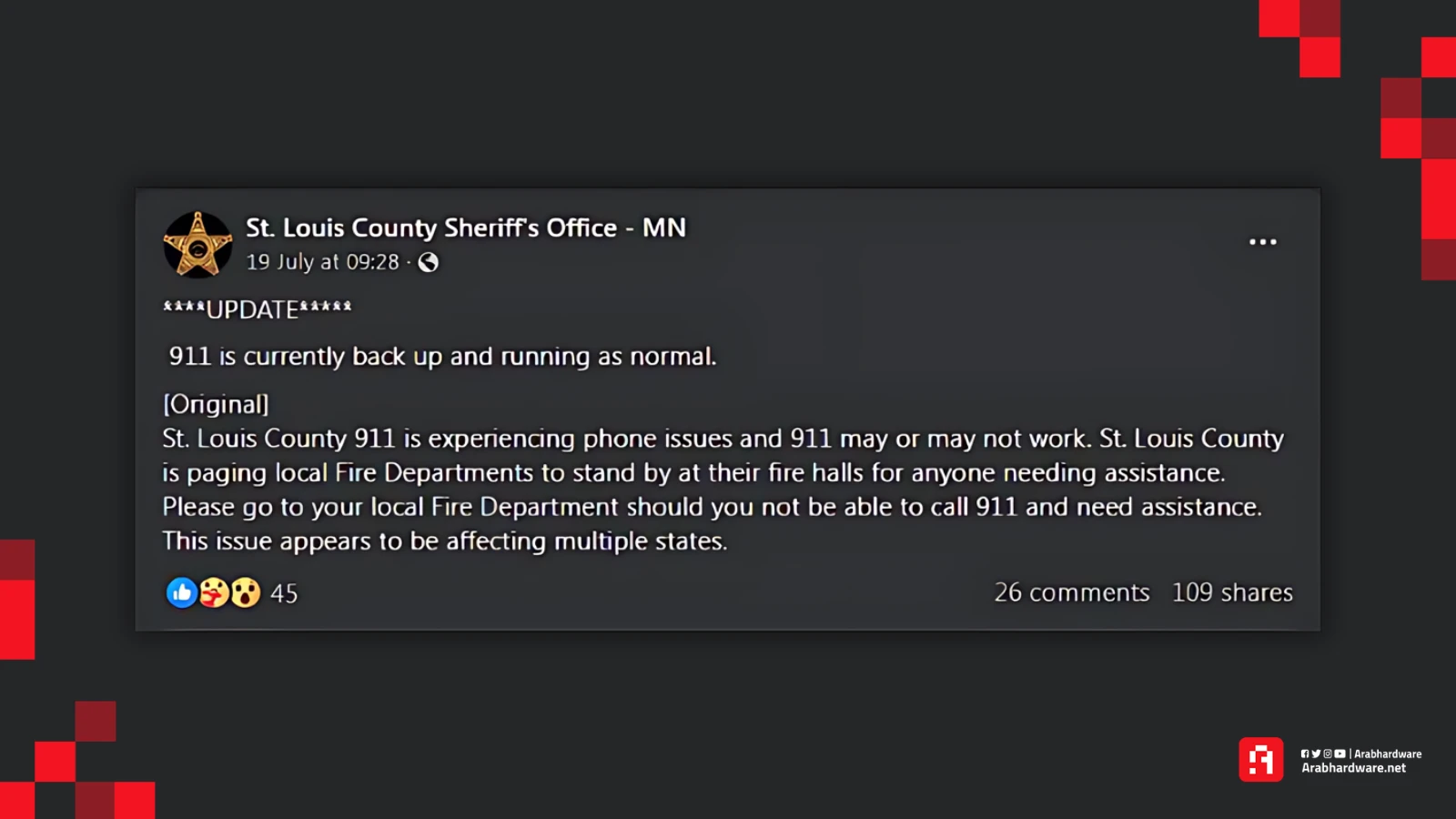

كما تأثرت خدمات 911 للطوارئ في ثلاث ولايات أمريكية على الأقل يوم الجمعة بالإضافة لعدة مُقاطعات من بينها مُقاطعة سانت لويس بسبب الانقطاع العالمي للويندوز.

عُلقت العمليات غير الطارئة عبر العديد من أنظمة المستشفيات، كما توقفت القنوات التلفزيونية المحلية الأمريكية مؤقتًا عن عرض برامجها يوم الجمعة؛ بالإضافة إلى الوكالات الفيدرالية أيضًا!

وأشارت ميكروسوفت في بيان لها أن عدد الأجهزة المُتأثرة هو نحو 8.5 مليون جهاز؛ والذي مثّل أقل من 1% من أجهزة ويندوز حسب ما قالته ميكروسوفت. وأضافت في بيانها أنه رغم صِغر نسبة الأجهزة المُتأثرة، فإن التأثيرات الاقتصادية والاجتماعية كانت واسعة. والسبب في ذلك أن الشركات التي تأثرت هي شركات كبيرة تدير خدمات حيوية وضرورية، هذه الشركات غالبًا تستخدم حلول الأمن السيبراني التي تقدمها CrowdStrike إلى جانب ميكروسوفت.

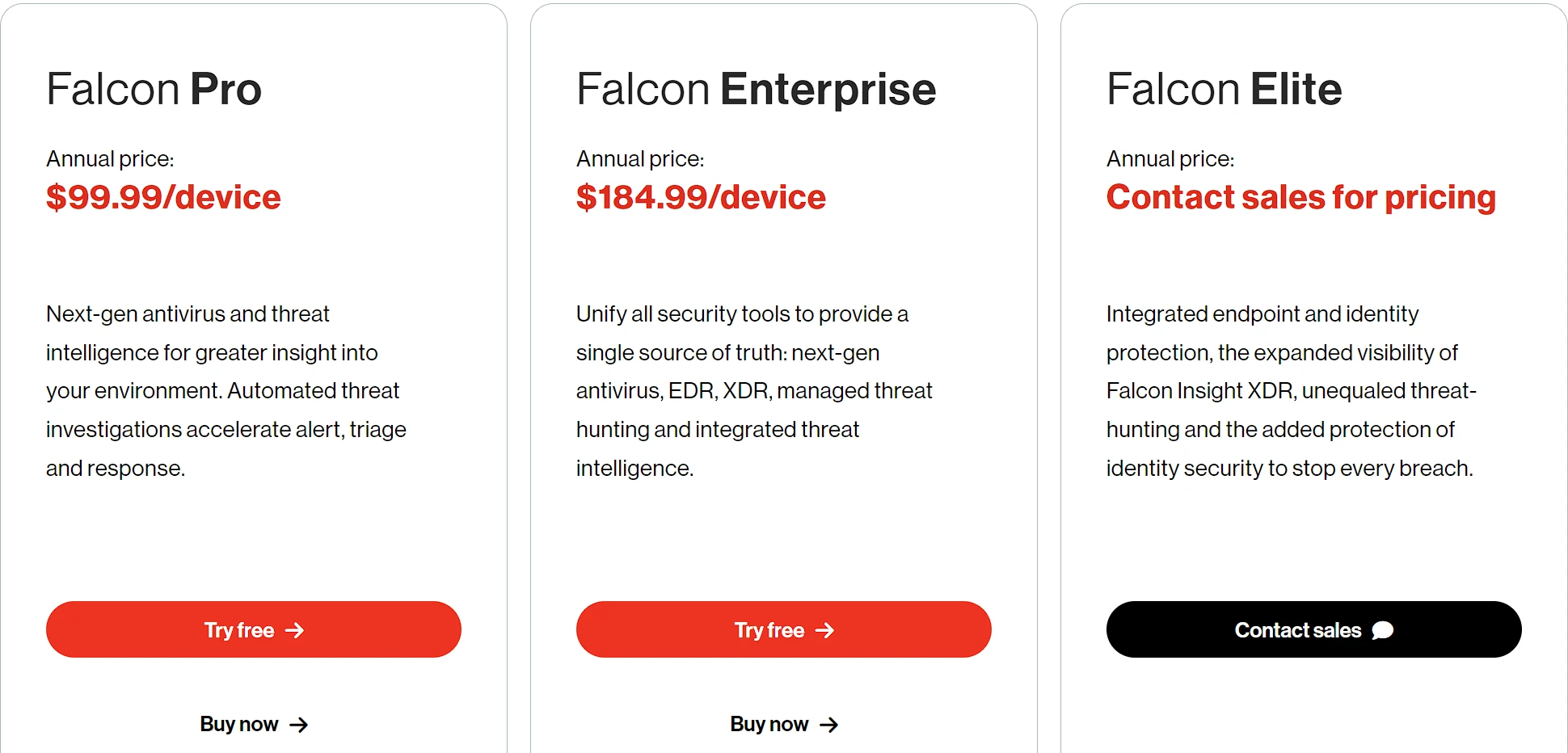

ربما تتساءل لماذا لم يتأثر المستخدم العادي المُشترك في خدمات فالكون؟ في الواقع لأنها مُكلفة ومُتقدمة للغاية! إذ تبدأ خطط Falcon من 99 دولارًا سنويًا، هذه التكلفة تفوق بكثير ميزانية الحماية المعتادة للمستخدم العادي. بالمقارنة؛ نجد أن برامج شهيرة مثل Kaspersky وBitdefender تقدم حلولًا بأسعار أكثر معقولية، تبدأ من 23 و14 دولارًا سنويًا على التوالي.

لكن السعر ليس كل شيء. فخدمات فالكون مصممة لتلبية احتياجات الشركات الكبرى والمؤسسات التي تتطلب حماية فائقة ضد التهديدات المتقدمة والهجمات العنيفة. تتجاوز هذه الخدمات، بتعقيداتها وقوتها، بكثير ما يحتاجه المستخدم العادي في حياته اليومية. لذا؛ نجد أن عدم تأثر المستخدم العادي بمشكلات تحديث فالكون الأخيرة ليس مجرد حظ، بل نتيجة طبيعية لتوجه الخدمة نحو قطاع مختلف تمامًا.

الساخر في ذلك الأمر أن في بداية الإبلاغ عن الأزمة ظن الكثيرون أنها هجمات سيبرانية عنيفة! لكن أتضح أنه بروتس فقط.

على الهامش .. قصة بروتُس ويوليوس قيصر

في روما القديمة، كان يوليوس قيصر حاكمًا قويًا ومحبوبًا من الشعب. لكن بعض أعضاء مجلس الشيوخ، خوفًا من تزايد سلطته، تآمروا لاغتياله. من بين هؤلاء المتآمرين كان ماركوس بروتس، صديق قيصر المقرب وشخص كان يثق به كثيرًا.

في يوم الاغتيال، هاجم المتآمرون قيصر في مجلس الشيوخ. وتفاجئ قيصر بوجود بروتس من بين المهاجمين، فنطق بعبارته الشهيرة "حتى أنت يا بروتس؟" قبل أن يسقط ميتًا. هذه العبارة تجسد الشعور بالخيانة العميقة من شخص كان يُعتبر صديقًا وحليفًا موثوقًا. رغم أن المؤرخين يشككون في أن قيصر قال هذه الكلمات فعليًا، فإن شكسبير جعلها خالدة في الأدب والثقافة الشعبية.

درس قاسي للعالم

في أواخر التسعينيات، واجه العالم مخاوف من كارثة رقمية عُرفت باسم "Y2K" كانت المشكلة تكمن في برمجة التواريخ برقمين فقط للسنة؛ ما أثار مخاوف من انهيار الأنظمة الحاسوبية عند انتقال السنة من 99 إلى 00؛ أي من 1999 إلى 2000. وأُنفق نحو 600 مليار دولار لإصلاح المشكلة، وأنشأت الحكومات فرق عمل خاصة للتعامل مع الأزمة المحتملة؛ إذ كانت هناك مخاوف من تعطل الأنظمة المصرفية، وأنظمة الطيران، وغيرها من البنى التحتية الحيوية.

في النهاية، مر الأول من يناير 2000 دون حدوث كوارث كبرى؛ ما أثار جدلًا حول ما إذا كانت المخاوف مبالغًا فيها أم أن الاستعدادات المُكثفة هي السبب في منع وقوع الكارثة؛ وفي الواقع أرجح الرأي الثاني بعد ذلك الإنفاق الهائل! ولكن أقص عليك تلك القصة لأنها تتشابه بشكلٍ لافت مع ما حدث مؤخراً في تحديث CrowdStrike. ففي كلتا الحالتين، كان هناك خلل تقني برمجي في Y2K، وتحديث في حالة CrowdStrike هدد بتعطيل أنظمة حيوية على نطاق واسع.

ويرجع الفرق الرئيسي بين الحادثتين أنه في حالة Y2K، كان هناك وقت للاستعداد والتخفيف من المخاطر، بينما جاء تحديث CrowdStrike مفاجئًا وأحدث اضطرابات فورية. ومع ذلك، فإن كلا الحدثين يسلطان الضوء على مدى اعتماد عالمنا الحديث على التكنولوجيا، وكيف يمكن لخلل بسيط أن يتسبب في اضطرابات واسعة النطاق.

التاريخ يعيد نفسه حتى في عالم التكنولوجيا! لكن آفة حارتنا النسيان "نجيب محفوظ"

تذكرنا هذه الأحداث بأهمية التخطيط الدقيق، واختبار التحديثات بشكل شامل، ووجود خطط طوارئ فعالة في عالم يعتمد بشكل متزايد على التكنولوجيا. وفي حادثة CrowdStrike برز سببين هامين للغاية؛ الأول هو الاعتماد المفرط لكل المؤسسات والكيانات التي تعرضت لعُطل فالكون على الخدمات السحابية بشكلٍ شبه تام أو تام في بعض الأحيان.

والسبب الثاني هو عدم وجود نظام بديل أو أي تخزين محلي أو نسخة احتياطية مخزنة لدى مزود آخر للخدمة السحابية. وبرز أيضًا أهمية الاستثمار في البحث والتطوير لتجنب تكرار تلك الفوضى واسعة المدى؛ كما تجلى لنا سوء الاحتكار. لقد أصبح العالم يعتمد على ميكروسوفت ومجموعة قليلة من شركات الأمن السيبراني مثل كراود سترايك. لذا؛ عندما تصدر قطعة برمجية معيبة عبر الإنترنت، يمكن أن تتسبب على الفور في أضرار لعدد لا يحصى من الشركات والمنظمات التي تعتمد على هذه التقنية كجزء من أعمالها اليومية.

لن يصفق لنا أحد إذا انهرنا

قال غاري ماركوس، أستاذ فخري في جامعة نيويورك ومؤلف الكتاب القادم "ترويض وادي السيليكون"، أن بنيتنا التحتية الرقمية هشة، وحذر من الاعتماد المفرط على نقاط فشل وحيدة قد تؤدي إلى كوارث غير متوقعة. وأضاف ماركوس ألا يوجد شيء يضمن أننا لن نواجه حادثًا مشابهًا آخر سواء عن طريق الصدفة أو بشكل خبيث.

ويخشى ماركوس أن يصبح المجتمع أكثر ضعفًا مع اعتمادنا المتزايد على الذكاء الاصطناعي؛ إذ كتب على منصة إكس (تويتر سابقًا) أن العالم يحتاج إلى تحسين برمجياته بشكلٍ هائل. وأننا بحاجة إلى الاستثمار في تحسين موثوقية البرمجيات والمنهجيات، بدلًا من التسرع في تقديم روبوتات دردشة غير مكتملة. وأشار أن صناعة الذكاء الاصطناعي غير المنظمة هي وصفة لكارثة تشكل خطرًا داهمًا على مستقبل البشرية.

في الوقت الذي تتسابق فيه الشركات الكبرى لتطوير ذكاء اصطناعي يفوق قدرات البشر، يبرز سؤال ملح؛ هل نغفل عن تأمين أنفسنا ضد المخاطر التكنولوجية المحتملة؟ ألا يجدر بنا توجيه جزء من استثماراتنا الضخمة نحو تعزيز أمن بياناتنا وجعل التكنولوجيا مصدر قوة بدلًا من أن تكون سببًا محتملًا للفوضى والانهيار؟

لنتأمل للحظة؛ ما الذي قد يحدث إذا دُمج الذكاء الاصطناعي العام (AGI) في أنظمة الأمن السيبراني التي نعتمد عليها لحماية بياناتنا الحساسة؟ ما مقدار الدمار إذا تجاوز الخطأ البرمجي البسيط ليشمل عوامل غير بشرية؟ لذا؛ فقد حان الوقت لنعيد النظر في أولوياتنا. فبدلًا من استثمار كل مواردنا في تطوير روبوتات أكثر ذكاءً، لماذا لا نوجه جزءًا كبيرًا من هذه الموارد لتعزيز أمن بياناتنا وحماية خصوصياتنا؟ إن التكنولوجيا في جوهرها أداة لتمكين الإنسان، لا لإضعافه.

العالم بأسره بحاجة إلى وقفة تأمل وإعادة تقييم شاملة لمساره التكنولوجي. لكن السؤال الأهم يبقى؛ هل ستسمح الدوافع الرأسمالية والطموحات التجارية بمثل هذه المراجعة الضرورية؟ أم أننا سنستمر في الاندفاع نحو مستقبل غير مؤمن، مدفوعين برغبة لا تنتهي في التقدم والربح؟ ففي النهاية يستطيع العالم أن يكون مزدهرًا ومستقرًا ومتقدمًا بما وصلنا إليه حتى تلك اللحظة؛ لكن العالم دون بياناته ماذا يكون؟

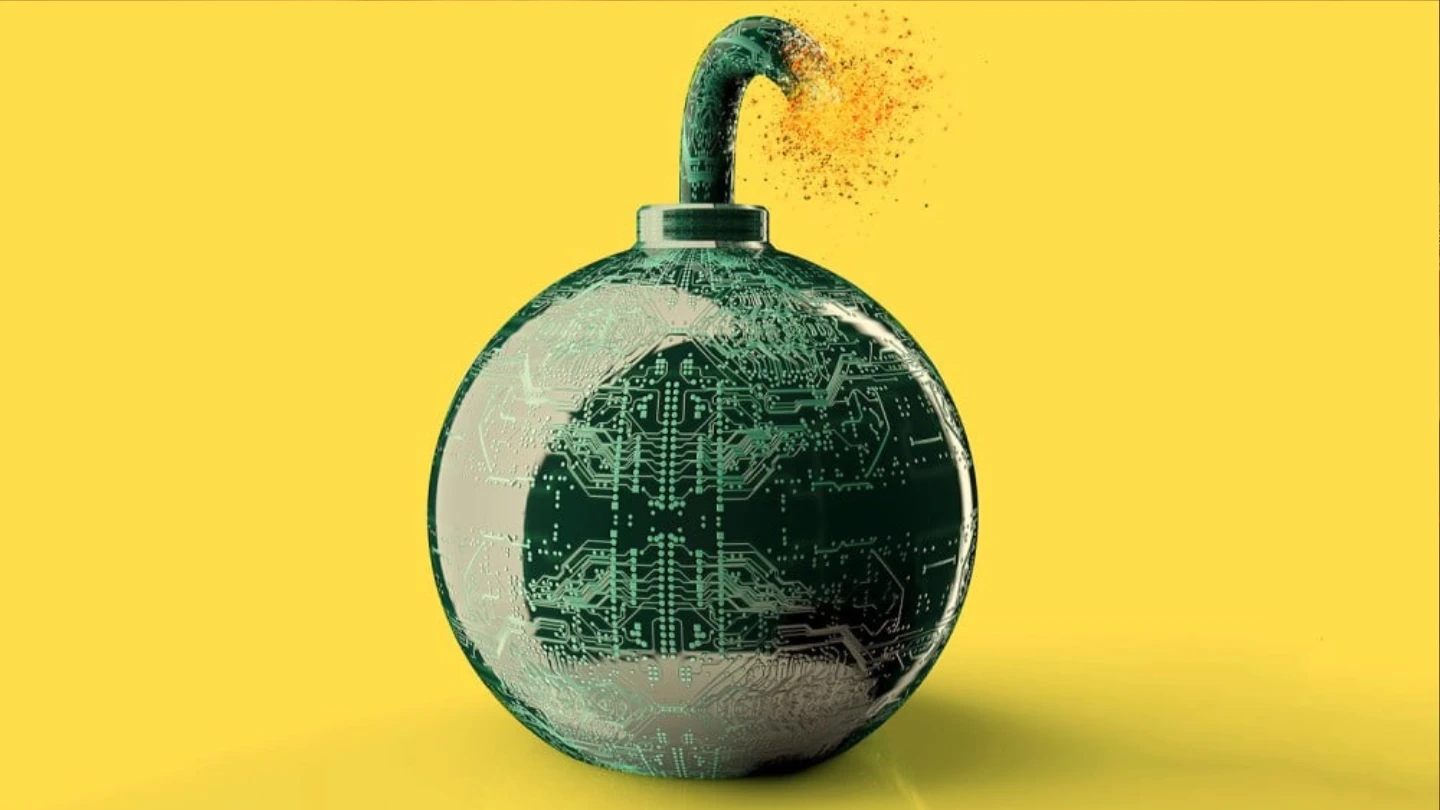

يحذر ديفيد بروملي، أستاذ الهندسة الكهربائية وعلوم الحاسوب في جامعة كارنيجي ميلون، من خطورة البرمجيات المعيبة في مجال الأمن السيبراني، واصفًا إياها بـ"القنبلة الموقوتة". ويقترح ثلاث خطوات أساسية لفرق الأمن السيبراني عند إصدار التحديثات؛ إجراء اختبارات دقيقة للبرمجيات، واختبار التحديثات على أجهزة متنوعة، ونشرها تدريجيًا بدءًا بمجموعات صغيرة من المستخدمين.

وأشاد بروملي بنهج شركات مثل جوجل في النشر التدريجي للتحديثات للحد من الأضرار المحتملة. كما حذر من تفاقم المشكلة بسبب الاندماج المتزايد في قطاع الأمن السيبراني؛ ما قد يؤدي إلى تأثر عدد كبير من المستخدمين في آنٍ واحد. وأخيرًا، يدعو إلى التفكير في توفير خيارات بديلة للمستخدمين في حالة حدوث أخطاء، مؤكدًا على أهمية وجود استراتيجيات للتخفيف من آثار الأخطاء المحتملة في هذا المجال الحساس.

يشير رأي بروملي إلى أن الأمن السيبراني ينبغي أن يكون معقدًا بطبيعته. فالتوجه نحو تكامل خدمات الأمن السيبراني يؤدي إلى تركيز هذه الخدمات؛ إذ تميل المؤسسات إلى الاعتماد على عدد محدود من مزودي الخدمات الأمنية، وغالبًا يكون مزودًا واحدًا، كما في حالة CrowdStrike.

يحمل هذا التركيز في طياته مخاطر جمة. فأي ثغرة أو خلل في النظام المركزي قد تتسع دائرة تأثيره لتشمل عددًا هائلاً من المستخدمين والمؤسسات في آنٍ واحد. بالإضافة إلى ذلك؛ فإن تزايد الترابط والتكامل بين مختلف أنظمة الأمن والشبكات يزيد من احتمالية انتشار المشكلات بسرعة فائقة عبر هذه الأنظمة المتشابكة.

هكذا، فإن السعي وراء التكامل في مجال الأمن السيبراني، رغم فوائده المحتملة من سلاسة وسهولة، يخلق تحديات جديدة تتطلب يقظة مستمرة وإدارة حكيمة للمخاطر. لذا؛ يحذر بروملي من أن هذا الاتجاه نحو الاندماج قد يزيد من حجم وتأثير الأخطاء أو الثغرات الأمنية عندما تحدث.

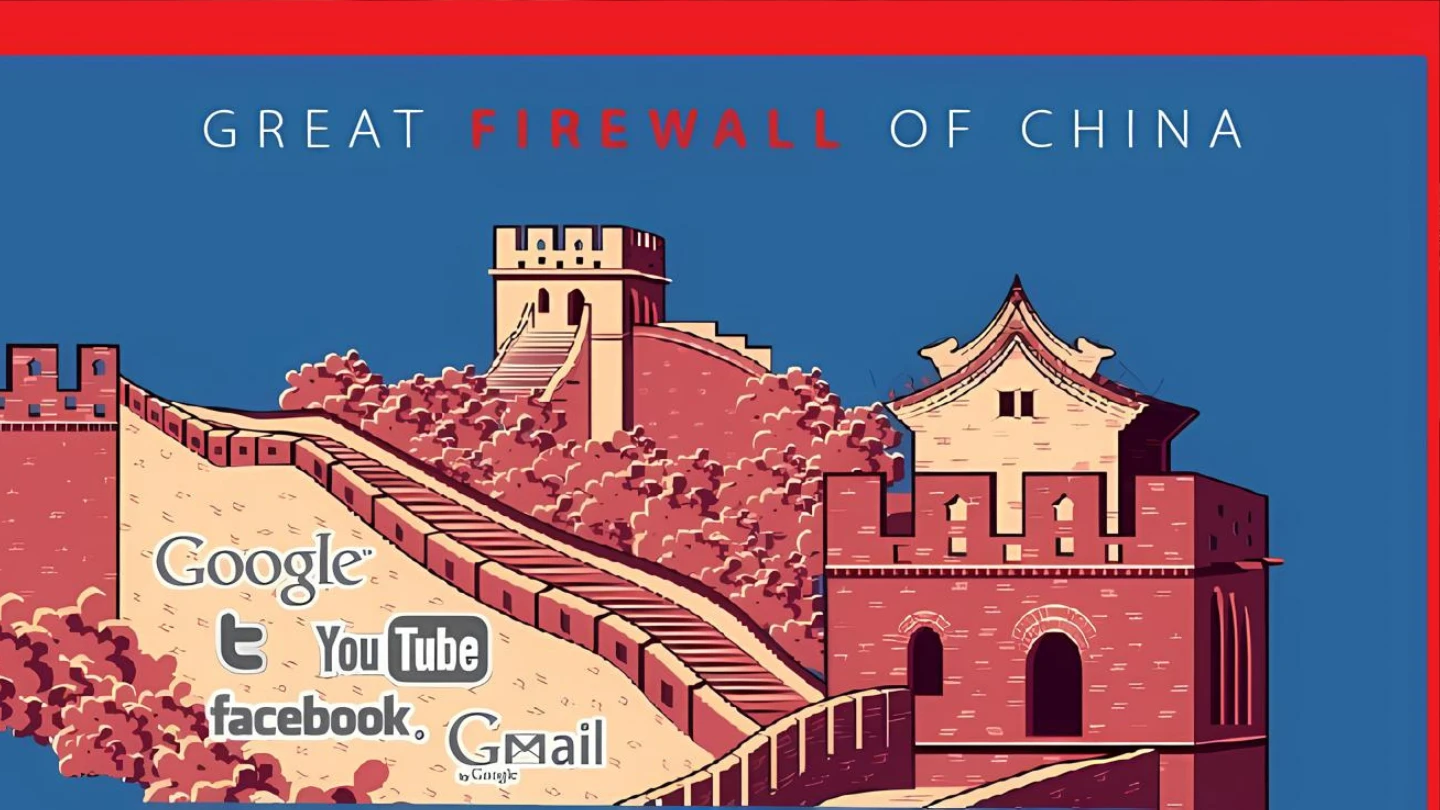

سور الإنترنت العظيم

تجلس الصين الآن وربما تملؤها الشماتة في أمريكا والغرب بسبب الفوضى والشلل الذي حدث لمفاصل الدولة؛ إذ تنفرد الصين بطريقة مميزة للإدارة ونظرة مختلفة للأوضاع. فالصين ترى أمنها القومي أمرٌ لا استهانة به على الإطلاق؛ ما جعلها تنفصل عن العالم تمامًا.

تتبنى الصين نهجًا فريدًا في عالم التكنولوجيا والإنترنت، مدفوعةً برؤيتها الخاصة للأمن القومي والسيادة الرقمية. هذا النهج، الذي يُعرف أحيانًا باسم "الإنترنت المجزأ"، يتميز بإنشاء بنية تحتية رقمية موازية تعمل بشكلٍ مستقل عن الشبكات العالمية. وتشمل العناصر الرئيسية لهذا النظام مراكز بيانات ونظام إنترنت خاص بالصين منفصل عن الشبكة العالمية المُسمى"جدار الحماية العظيم" (Great Firewall)، والاعتماد على مزودي خدمات سحابية محليين مثل علي بابا وتينسنت وهواوي، بدلاً من الشركات الأجنبية.

فعلى مر السنوات الأخيرة، بدأت المنظمات الحكومية والشركات الصينية في استبدال الأنظمة التكنولوجية الأجنبية بأنظمة محلية بشكلٍ متزايد. هذا التحول مدفوع بعدة عوامل، منها تعزيز الأمن القومي عبر حماية البيانات الحساسة من الوصول الأجنبي، وتحقيق السيادة الرقمية والتحكم الكامل في البنية التحتية، بالإضافة إلى دعم وتطوير الصناعات التكنولوجية المحلية.

يهدف هذا النهج أيضًا إلى تقليل مخاطر الاضطرابات العالمية التي قد تؤثر على الأنظمة الأجنبية؛ إذ لم تتأثر الصين على الإطلاق بتحديث CrowdStrike. ويشبه هذا التوجه إلى حد ما الإجراءات التي اتخذتها بعض الدول الغربية، مثل حظر تقنيات هواوي أو تطبيق تيك توك على الأجهزة الحكومية، مع الاختلاف في النطاق والشمولية.

رغم الانتقادات الموجهة للصين بشأن سياساتها الداخلية كدولة استبدادية ترغب فقط في الرقابة على شعبها وكبت حرياتهم، أرى أن تجربتها تستحق الطرح والتأمل والتفكير. فالتعلم لا يقتصر على استلهام الإيجابيات فحسب، بل يشمل استخلاص الدروس من الجوانب السلبية أيضًا. وذلك لا يعني بالطبع أنها سلبية فقط!

وتستدعي العقلية القيادية الصينية، بما تحمله من رؤى وممارسات، نظرة متأنية وتحليلًا موضوعيًا. فدراسة هذه التجربة، بغض النظر عن موقفنا منها، يمكن أن تثري فهمنا للنماذج المختلفة في الحكم والإدارة. كما أعتقد أن الانفتاح على دراسة التجارب المتنوعة، حتى تلك التي قد نختلف معها، يوسع آفاقنا ويعمق فهمنا.

الاحتكار يضع العالم في سلة بيض واحدة

من كان يتصور أن سطرًا واحدًا من الكود قد يلفت الانتباه إلى حجم الاحتكار الذي يغرق العالم فيه؟ لكن الحقيقة هي أن شركة ميكروسوفت ليست مجرد محتكر عادي، بل هي أشبه بحوت ضخم يلتهم السوق، محافظًا على حصته بنسبة ثابتة تقريبًا. ويهيمن نظام التشغيل ويندوز على نحو 72% من سوق أجهزة الكمبيوتر الشخصية. وفي مطلع عام 2013، كانت هذه النسبة قد وصلت إلى 90%، قبل أن يبدأ نظام Mac OS في اقتطاع حصة من السوق لصالحه.

تواجه ميكروسوفت باستمرار دعاوى قضائية متعلقة بالاحتكار، سواء في الولايات المتحدة أو الاتحاد الأوروبي. وفقًا لوزارة العدل الأمريكية، فإن هيمنة ميكروسوفت على سوق أنظمة التشغيل تعني أن الشركات المصنعة لأجهزة الكمبيوتر وغالبية المستخدمين يفتقرون إلى بدائل عملية لنظام ويندوز.

يمنح هذا الوضع ميكروسوفت قوة سوقية هائلة، تُمكنها من التأثير بشكل كبير على مصنعي المعدات الأصلية (OEMs) مثل Dell وHP، وكذلك على المستهلكين النهائيين. تستطيع الشركة، من خلال سيطرتها على نظام التشغيل الأكثر انتشارًا، أن تملي شروطها وسياساتها على الشركات المُصنعة؛ ما يؤثر بدوره على خيارات المستهلكين وأسعار المنتجات.

يثير دائمًا الاحتكار مخاوف جدية حول المنافسة العادلة في سوق التكنولوجيا، ولكنني أريد طرح سؤال مختلف؛ هل من الصحيح أن يمتلك أي كيان تلك القوة والسيطرة على العالم؟

وكشف التحول المتسارع للشركات نحو الحوسبة السحابية عن مشهد تقني مثير للقلق. فسوق الخدمات السحابية يخضع لسيطرة ثلاثية قوية؛ إذ تستحوذ أمازون وجوجل وميكروسوفت على ما يقرب من ثلثي السوق. يزيد هذا التركيز الشديد للقوة من مخاطر حدوث اضطرابات واسعة النطاق، سواء كانت ناتجة عن أعطال تقنية أو هجمات سيبرانية.

لا يقتصر الأمر على الخدمات السحابية الأساسية فحسب؛ بل يشمل الطبقة الثانوية من البرمجيات والخدمات الأمنية المرتبطة بالسحابة والتي تشهد أيضًا تركزًا ملحوظًا. على سبيل المثال، تستحوذ شركة CrowdStrike وحدها على نحو 18% من سوق الأمن السيبراني للأجهزة الطرفية - Endpoint devices؛ ما يعكس نمطًا مماثلًا من التركيز في قطاعات تكنولوجية حيوية.

في هذا السياق، تبرز منصة Azure من ميكروسوفت كمثال واضح على كيفية تعزيز الهيمنة التكنولوجية. فوجود Azure لا يقوي فقط موقف ميكروسوفت في سوق الحوسبة السحابية، بل يزيد أيضًا من أهمية نظام التشغيل ويندوز. الترابط الوثيق بين الخدمات السحابية ونظام التشغيل يعزز اعتماد الشركات على منظومة ميكروسوفت المتكاملة؛ ما يجعل عملية الانتقال إلى حلول بديلة أكثر تعقيدًا وتكلفةما يزيد من صعوبة التحول إلى بدائل أخرى.

الخوف سيد الموقف

أشار تقرير التهديد العالمي 2024 الصادر عن CrowdStrike إلى ارتفاع ملحوظ في حملات التسلل التفاعلية خلال عام 2023؛ إذ سجلت زيادة بنسبة 60% مقارنة بالعام السابق. وكان النمو أكثر حدة في النصف الثاني من نفس العام، بزيادة بلغت 73% مقارنة بالفترة نفسها من عام 2022. ووفقًا للتقرير، كان قطاع التكنولوجيا الهدف الرئيسي لهذه الهجمات، يليه قطاع الاتصالات، ثم الخدمات المالية في المرتبة الثالثة.

في عصرنا الحالي، أحدثت الحوسبة السحابية ثورة في مجال تحديثات البرمجيات؛ إذ سرعت وتيرتها بشكل غير مسبوق. في الماضي، كانت أقسام تكنولوجيا المعلومات تتولى مهمة فحص واختبار كل تحديث بعناية قبل تطبيقه. أما اليوم، فقد تحولت هذه العملية إلى سباق مستمر مع الزمن.

نشهد الآن تدفقًا مستمرًا للتحديثات نحو أنظمة المستخدمين والخوادم. هذا التسارع ليس مجرد خيار، بل أصبح ضرورة ملحة فرضها التصاعد الكبير في التهديدات السيبرانية، التي باتت أكثر تعقيدًا وتنوعًا، تبحث باستمرار عن أي ثغرة للاختراق. ومع ذلك، يحمل هذا النهج الجديد معه تحديات جديدة. فبينما يهدف إلى تعزيز الأمن السيبراني بسرعة، قد يؤدي في بعض الأحيان إلى ظهور أزمات غير متوقعة في الأنظمة؛ ما يخلق توترًا بين الحاجة للسرعة وضرورة الحفاظ على استقرار الأنظمة.

ويتسبب ذلك الخوف في ركض الشركات مُسرعةً لأي شركة تُظهر تفوق في مجال الأمن السيبراني؛ ما يسبب تركزًا في تلك الشركة، ورغم أن CrowdStrike قد واجهت بعض الإخفاقات في الماضي، لم يتخلَ عمالقة التقنية عن خدماتها! لكن دائمًا يظهر إيلون ماسك معاكسًا للتيار؛ فقد أعلن أن شركتيه تسلا وإكس قد تخلتا عن CrowedStrike لأنها تسببت في تعطل كامل لسلاسل التوريد لسيارات شركته.

وقال ماسك في منشور للمتابعة؛ أنه لسوء الحظ، يستخدم العديد من الموردين وشركات الخدمات اللوجستية لدى شركاته خدمات CrowdStrike. ويعد تصريح ماسك بذلك أحد دلالات التقييد الذي تتعرض له الشركات نتيجة للاحتكار؛ إذ تجد نفسها مقيدة بخيارات محدودة، قد تؤثر سلبًا على مرونتها وقدرتها على الاختيار بين مزودي الخدمات الأمنية.

إجراءات احترازية لمنع العالم من الانهيار

في ضوء الأحداث الأخيرة التي كشفت عن هشاشة بنيتنا التحتية الرقمية، يتعين علينا إعادة النظر في استراتيجياتنا للأمن السيبراني وإدارة المخاطر التكنولوجية. يجب أن نبدأ بتنويع مزودي الخدمات التقنية والأمنية؛ فالاعتماد على مزود واحد، مهما كانت سمعته، يشكل مخاطرة كبيرة.

لذا؛ ينبغي على الشركات والمؤسسات تبني استراتيجية "السحابة المتعددة"؛ إذ توزع خدماتها وبياناتها بين عدة مزودين للخدمات السحابية. بالتوازي مع ذلك، من الضروري تطوير أنظمة قوية للنسخ الاحتياطي والاسترداد. يجب أن تمتلك كل مؤسسة نظامًا للنسخ الاحتياطي المحلي، مستقلًا عن الخدمات السحابية. كما يجب وضع خطط شاملة لاستمرارية الأعمال والتعافي من الكوارث، وتحديثها وفحصها بشكل دوري. ويجب أن تشمل هذه الخطط سيناريوهات متعددة، بما في ذلك الانقطاع الكامل للخدمات الرقمية، وأن تحدد بوضوح الإجراءات والمسؤوليات لكل حالة.

وأخص بذلك الهيئات التي لا ينبغي أن تتعطل على الإطلاق مثل خدمات الطوارئ الحكومية والمستشفيات؛ بالإضافة إلى السلطات الحكومية التي تمتلك معلومات حساسة وسرية ومهمة أيضًا. ومن المهم أيضًا إمكانية التحويل لنظام تشغيل بديل؛ وفي حالة الويندوز فيمكن التحويل إلى لينكس أو ماك على سبيل المثال.

ويجب تشجيع تطوير حلول تكنولوجية محلية لتقليل الاعتماد على التقنيات الأجنبية، مع بناء بنية تحتية رقمية وطنية قوية ومستقلة؛ وبالإضافة للصين تتبنى مصر والسعودية على سبيل المثال ذلك النهج من خلال بنية تحتية رقمية مستقلة. لا يعني هذا الانعزال التام، بل يهدف إلى تحقيق توازن بين الاستقلال والتعاون الدولي في المجال التكنولوجي.

المرونة دائمًا هي المفتاح

تعزيز المرونة التشغيلية هو هدف استراتيجي حيوي للمؤسسات في عصرنا الرقمي المتقلب. يشير هذا المفهوم إلى قدرة المنظمة على الحفاظ على عملياتها الأساسية والتكيف بسرعة مع التغيرات غير المتوقعة والتحديات الطارئة. وتعني المرونة التشغيلية أن المؤسسة يمكنها الاستمرار في تقديم خدماتها ومنتجاتها الأساسية حتى في مواجهة الاضطرابات الكبيرة، سواء كانت تقنية أو طبيعية أو بشرية كـFalcon Sensor.

لتحقيق هذه المرونة، يجب على المؤسسات تصميم أنظمتها لتكون قادرة على العمل بشكلٍ مستقل عن الإنترنت لفترات قصيرة. قد يشمل ذلك تطوير أنظمة تخزين محلية للبيانات الحيوية، وإنشاء شبكات داخلية قوية، وتطوير بروتوكولات للعمل في وضع عدم الاتصال. لا يحمي هذا النهج المؤسسة من انقطاعات الخدمات فحسب، بل يوفر حماية إضافية ضد التهديدات السيبرانية.

بالإضافة إلى ذلك، من الضروري الاحتفاظ بأساليب تقليدية أو يدوية لإنجاز المهام الأساسية التي لا يمكن أن تتوقف، حتى في حالة فشل الأنظمة الرقمية بالكامل. قد يشمل ذلك الاحتفاظ بسجلات ورقية للمعلومات الحيوية، أو وجود إجراءات يدوية لعمليات مثل إدارة المخزون أو خدمة العملاء. تعمل هذه الأنظمة كشبكة أمان، تضمن استمرار العمليات الأساسية حتى في أسوأ السيناريوهات.

أكاد أجزم أن أم الدنيا لا يوجد فيها موظف واحد لا يستطيع إنجاز المهام بالطريقة التقليدية أو اليدوية

تضمن هذه الآلية للمؤسسة الحفاظ على استمرارية أعمالها حتى في ظل الاضطرابات الرقمية الشديدة. سواء كان ذلك بسبب هجوم إلكتروني واسع النطاق، أو كارثة طبيعية تؤثر على البنية التحتية للاتصالات، أو حتى في حالات نادرة من الانقطاع العالمي للإنترنت، فإن المؤسسة ستكون مجهزة للاستمرار في العمل. والذي بدوره يحمي الخسائر المالية المحتملة، ويعزز ثقة العملاء والشركاء في قدرة المؤسسة على الوفاء بالتزاماتها في جميع الظروف.

يتطلب تعزيز المرونة التشغيلية تخطيطًا دقيقًا، وتدريبًا مستمرًا للموظفين، بالإضافة إلى استثمارات في البنية التحتية والتكنولوجيا؛ إذ يعد ذلك الجهد استثمارًا في مستقبل المؤسسة. ومع ذلك، فإن العائد على هذا الاستثمار يتجلى في قدرة المؤسسة على التكيف والازدهار في بيئة أعمال متغيرة باستمرار. وستجد المؤسسات التي تتبنى تلك الاستراتيجية نفسها في وضع أفضل لمواجهة تحديات المستقبل، كما ستكون قادرةً على الاستفادة من الفرص التي قد تنشأ حتى في أوقات الاضطراب.

أين الحكومات من تلك الانهيارات؟

في ظل اعتماد العالم على البيانات بات من الضروري تطوير إطار عمل عالمي لحوكمة الأمن السيبراني. ويتطلب هذا الإطار تعزيز التعاون الدولي وإرساء معايير وبروتوكولات مشتركة للتعامل مع الحوادث السيبرانية العابرة للحدود، وتنسيق الجهود العالمية لمواجهة هذه التحديات.

وعلى الصعيد المحلي، يتعين على الحكومات والجهات التنظيمية فرض معايير صناعية أكثر صرامة لتطوير وتنفيذ حلول الأمن السيبراني. وينبغي سن تشريعات تُلزم الشركات بتطبيق إجراءات أمنية محددة وتحملها المسؤولية عن أي إخفاقات. يجب أن تتسم هذه القوانين بالمرونة الكافية لمواكبة التطورات التكنولوجية السريعة، مع الحفاظ على صرامتها في حماية المصلحة العامة.

يمكن للحكومات أن تلعب دورًا محوريًا في تعزيز الأمن السيبراني على المستويين المحلي والعالمي حتى لو تطلب الأمر إنشاء وكالة عالمية مُختصة بذلك الشأن بأكمله؛ ما يساهم في خلق بيئة رقمية أكثر أمانًا واستقرارًا.